В началото на филма „Задругата на пръстена“ магьосникът Гандалф задава този въпрос на героя Фродо:„Тайно ли е? Безопасно ли е?” Може да нямаме магически пръстен за защита, но задаваме същия въпрос. Но ние говорим за информация.

Това е вторият от поредица от няколко части за това как да се прилагат принципите и техниките за информационна сигурност като част от моделирането на данни. Тази серия използва прост модел на данни, предназначен за управление на некомерсиални клубове като пример за подходи за сигурност. В следващите статии ще разгледаме моделирането за фин контрол на достъпа, одитиране, удостоверяване и други ключови аспекти на внедряването на защитена база данни.

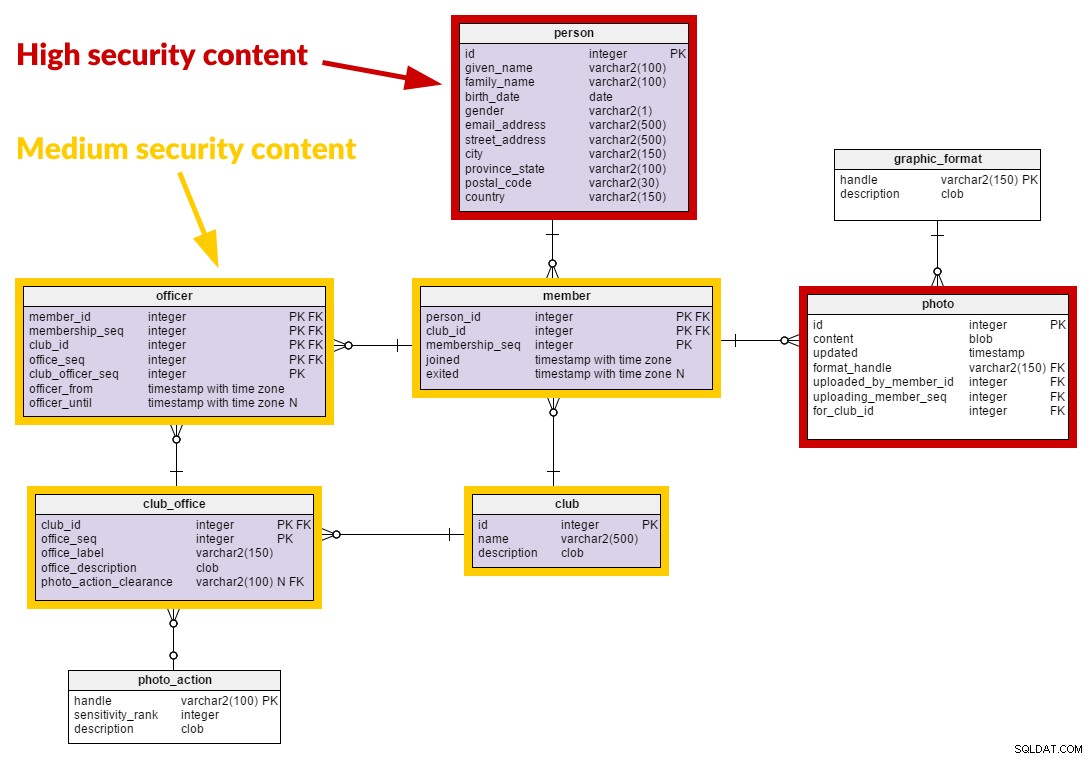

В първата статия от тази серия приложихме някои прости контроли за достъп към нашата база данни за управление на клубове. Очевидно има нещо повече от това просто осигуряване на контрол на достъпа при добавяне на снимки. Нека се потопим дълбоко в нашия модел на данни и да намерим какво трябва да бъде защитено. По пътя ще открием, че нашите данни съдържат повече информация от това, което досега сме включили в нашия модел.

Идентифициране на защитеното съдържание на клуба

В първата ни вноска започнахме със съществуваща база данни, която предоставя услуга за бюлетини на частни клубове. Разгледахме ефекта от добавянето на снимки или други изображения към модела на данните и разработихме прост модел на контрол на достъпа, за да осигурим известна сигурност за новите данни. Сега ще разгледаме другите таблици в базата данни и ще определим каква е информационната сигурност за това приложение.

Знай своите данни

Имаме модел на данни, който няма нищо, което да поддържа какъвто и да е вид информационна сигурност. Знаем, че базата данни носи данни, но трябва да проучим нашето разбиране за базата данни и нейните структури, за да я защитим.

Ключово обучение № 1:

Проверете внимателно съществуващата си база данни, преди да приложите контролите за сигурност.

Изградих person тук с типичната информация, която ще въведете на всеки уебсайт или ще дадете на клуб. Със сигурност ще забележите, че част от информацията тук може да се счита за чувствителна. Всъщност, освен id сурогатен първичен ключ, това е всичко чувствителен. Всички тези полета са категоризирани като лична информация (PII) според окончателното ръководство за PII от Националния институт за стандарти и технологии на САЩ (NIST). Всъщност информацията от тази таблица е почти достатъчна за извършване на кражба на самоличност. Справете се с това погрешно и можете да бъдете съдени от хора, съдени от корпорации, глобени от регулаторни органи или дори преследвани. Още по-лошо е, ако данните на децата са компрометирани. И това не е само в САЩ; ЕС и много други страни имат строги закони за поверителност.

Ключово обучение № 2:

Винаги започвайте преглед на сигурността с таблиците, описващи хората.

Разбира се, в тази схема има повече данни, отколкото само person . Нека разгледаме тези таблица по таблица.

graphic_format– Тази таблица няма нищо друго освен моментна снимка на общоизвестни елементи като JPEG, BMP и други. Тук няма нищо чувствително.photo_action– Тази маса сама по себе си е много минимална. Има само няколко реда, всеки от които описва чувствителността не на данните, а на действие върху снимка. Това не е много интересно само по себе си.-

photo– А, снимка. Поговорката гласи, че „една снимка струва хиляда думи“. Вярно ли е това от гледна точка на сигурността и чувствителността? Ако си помислихте заpersonбеше рисковано, подгответе се заphoto. Вижте какво може да съдържат тези „хиляда думи“:- подробности и условия на важна обществена инфраструктура, сгради и др.

- защитено с авторски права изображение

- метаданни, посочващи точното време и GPS местоположението на снимката

- метаданни, идентифициращи модела на камерата, сериен номер и собственик

- случайна информация, като строителство на скъпи бижута, изкуство, превозни средства или бизнес

- запис или изображение на действия, които са със съмнителен правен, морален или етичен статус

- текстови съобщения:банални, провокативни, омразни, доброкачествени

- сдружение с клуб

- асоциация с човека, който е качил изображението

- порнография

- несексуални телесни детайли, като черти на лицето, наранявания, увреждания, височина, тегло

- лица на хора, които не са дали съгласието си, включени умишлено или случайно (повече PII)

- неявната асоциация на хората на снимката помежду си и с някоя от информацията, спомената по-рано. Това може да предполага работа, военна служба, притежавани автомобили, размер или стойност на къщи или недвижими имоти...

Ключово обучение № 3:

Заснемането на физически данни, както е на снимките, трябва да се проверява внимателно за много видове информация и връзки, които могат да носят.

club– Имената и описанията на някои клубове може да предоставят повече информация, отколкото бихте очаквали. Наистина ли ли искате да рекламирате, че вашият клуб се събира в къщата на Марта на Elm Street? Показва ли политическа дейност, към която други могат да се насочат?club_office– Идентифицира значението и привилегиите на лидерската позиция на клуба. Използването или описанието на заглавия може да предаде много информация за клуба. Някои от това могат да бъдат изведени от публичното описание на клуба, други може да разкрият частни аспекти на дейността на клуба.member– Записва историята на човек с клуб.officer– Записва лидерството на член история с клуб.

Ясно е, че тук има елементи, които трябва да бъдат защитени. Но чия е отговорността?

Кой притежава Тези данни?

Вие го съхранявате, вие го притежавате! нали така? Грешно. Много погрешно. Позволете ми да илюстрирам колко погрешно е с общ пример:информация за здравеопазването. Ето сценарий в САЩ – дано не е толкова зле другаде! Лекарят на Алдо д-р Б. открил възли под мишниците и наредил кръвен тест. Алдо отиде в лаборатория C, където медицинска сестра D. взе кръв. Резултатите отидоха при ендокринолога д-р Е. чрез болница F, използвайки ВАШАТА система, управлявана от ИТ изпълнителя ВАС. Застраховател G получи сметките.

Значи притежавате ли лабораторната информация? Освен Алдо, неговите лекари и неговия застраховател, които имат интерес, вие и всеки един от тези хора може да бъдете съдени, ако направят нещо, което компрометира тази поверителна информация. По този начин всеки във веригата е отговорен, така че всеки го „притежава“. (Не се ли радвате, че използвам прост пример?)

Ключово обучение № 4:

Дори прости данни могат да се свържат с мрежа от хора и организации, с които трябва да работите.

Да погледнем отново нашия клуб. Уви! Какво знаем за заинтересованите страни във всеки основен обект на данни?

| Обект | Партия | Бележки |

|---|---|---|

person | този човек | |

| родител или друг настойник, ако има такъв | родителите или настойниците носят отговорност за лицето, ако е непълнолетно или ако е недееспособно | |

| Съдебни служители | ако Лицето, при определени законови ограничения, може да бъде обект на проверка от служител или упълномощен съд | |

club | самият клуб | |

| служители на клуба | служителите са отговорни за поддържането на клуба, неговото описание и външния му вид | |

| членове на клуба | ||

| самият клуб | Офисите и титлите са част от вътрешната структура на клуба |

| клубни служители | в зависимост от вида на правомощията и отговорностите, свързани с офиса, служителите ще бъдат засегнати от това, което правят и как го правят | |

| членове на клуба | членовете може да искат да търсят офис на клуба или да го разберат, понякога да държат служител отговорен | |

photo | лице, качващо | |

| собственик (притежател на авторски права) на снимката | Снимката може да не е собственост на лицето, което я е качило! | |

| лицензианти на снимката | снимката може да бъде включена в лицензионно споразумение | |

| хора на снимката | ако вашето изображение е включено в публикуван материал, то може да повлияе на интересите ви по някакъв начин – може би по много различни начини | |

| собственици на земя или други обекти на снимка | може да бъдат засегнати интересите им от изображенията в снимка | |

| притежатели на текстови съобщения в снимката | съобщенията и символите може да са обект на ограничения за интелектуална собственост |

Запознайте се с Взаимоотношенията Сред вашите данни

Не, още не сме готови. Обърнете внимание на модела на данните. Не сме проверили member или officer . Имайте предвид, че member и officer нямат нито едно поле, което да е реални данни. Всичко е чужд или сурогатен ключ, с изключение на датите, които поставят само времеви бокс на всеки запис. Това са чисто таблици за връзки. Какво можете да извлечете от това?

memberще предложиpersonинтереси наclub.memberще предложи какъвpersonпознава другоpersonс.memberказва колко голям еclubе.memberще предложи подобен или свързанclubs когатоpersonима множество членства.officerсилно ще обвържеpersonв интерес наclub.officerможе да предложи достъп до клубни пари, съоръжения или оборудване отperson.officerще посочи способностите наperson(по-специално лидерство), когатоofficeопределението предполага други умения. Касиерът би предложил например счетоводни и бюджетни умения.officerможе да показва относително строг контрол върхуclubот малка група, когато продължителността е дълга или когато броят на отделнитеmembers е малък.

Ключово обучение № 5:

Връзките с данни може да пропускат много информация за първичните обекти от данни.

Но нека не забравяме старата ни любима, photo ...

personвphotoразличен от качващия може да предложиclubасоциация, подобна наmember.- Няколко

personе вphotoпредполагат взаимоотношения между тях. - Дейност, изобразена в

photoможе да предложиclubдейности или интересите или способностите наpersonе на снимката. photoGPS информацията ще документира присъствието на изобразенотоpersonе на определено място, както и фонът наphoto.photoобикновено участват в нула или повече фотоалбуми за презентации и т.н.

Получаване на пълен изглед

С този анализ на данните започваме да виждаме къде трябва да насочим усилията си. Можем да видим модела с малко визуална помощ:

С други думи... почти целият ни модел на данни има известно съдържание за сигурност.

Ключово обучение № 6:

Очаквайте мнозинството от вашата схема, за да има защитено съдържание.

Това е вярно. На практика цялата работа. Това ще ви се случва през цялото време. Всяка таблица, която е по-тривиална от обикновеното търсене, може да бъде включена в цялостния ви подход за сигурност на базата данни. Това прави важно за вас да практикувате икономичност и грижа в моделирането, за да сведете до минимум броя на масите, с които се борите.

В заключение:познайте данните си

Познаването на вашите данни е от съществено значение за тяхното осигуряване. Познаването на стойността на вашите данни и тяхната чувствителност ще ви даде важни насоки как да внедрите цялостна архитектура за сигурност във вашата база данни.

Информационната сигурност е обширна задача и в тази серия представям проблеми и техники, които да използвате постепенно за подобряване на сигурността на базата данни. В следващата част ще покажа как да използвате тази информация в базата данни на клуба, за да ви помогна да идентифицирате чувствителността и стойността на вашите данни. Докато продължаваме в поредицата, ще подобрим подхода за контрол на достъпа от последната статия с по-изчерпателни и гъвкави контроли. Също така ще видим как моделирането на данни може да се използва за поддръжка на удостоверяване и одит, както и многократно наемане на база данни и възстановяване.

Надявам се, че тази статия ви е дала инструменти и – също толкова важно – прозрения за това как да извършите тази важна стъпка в сигурността на базата данни. С нетърпение приветствам обратната връзка за тази статия. Моля, използвайте полето за всякакви коментари или критики.