Multi-Cloud Environment е обща топология и дори се препоръчва за план за възстановяване след бедствие (DRP), но сигурността може да представлява риск тук, тъй като трябва да добавите към общите проверки за сигурност допълнителна точка или повече от един, за да гарантирате данните си в многооблачни среди.

В този блог ще споменем някои от най-често срещаните проверки за сигурност в PostgreSQL среда, работеща в облака, и какво трябва да вземете предвид, когато използвате мулти-облачна среда.

Проверки на сигурността за PostgreSQL в облака

Нека видим някои от най-често срещаните проверки за сигурност за PostgreSQL база данни в облачна среда.

Контролиране на достъпа до база данни

Трябва да ограничите отдалечения достъп само до необходимите хора и от възможно най-малкото количество източник. Използването на VPN за достъп до него определено е полезно тук, но има и други опции като SSH тунелиране или Правила за защитната стена.

Управление на потребителски акаунти в базата данни

Има много начини да подобрите сигурността на вашите потребителски акаунти.

-

Премахване на неактивни потребители.

-

Дайте само необходимите привилегии на необходимите потребители.

-

Ограничете източника за всяка потребителска връзка.

-

Дефинирайте политика за защитена парола.

Сигурни инсталации и конфигурации

Има някои промени, които трябва да направите, за да защитите инсталацията на вашата база данни.

-

Инсталирайте само необходимите пакети и услуги на сървъра.

-

Променете потребителската парола на администратор по подразбиране и ограничете използването само от локалния хост.

-

Променете порта по подразбиране и посочете интерфейса за слушане.

-

Активиране на приставката за одит.

-

Конфигуриране на SSL сертификати за шифроване на данни в пренос.

-

Шифроване на данни в покой.

-

Конфигурирайте локалната защитна стена така, че да позволява достъп до порта на базата данни само от локалната мрежа или от съответния източник.

Ако използвате управлявана база данни, някои от тези точки няма да са възможни.

Внедряване на WAF (защитна стена на уеб приложения)

SQL инжекции или DoS атаки (отказ на услуга) са най-честите атаки към база данни и най-сигурният начин да ги избегнете е като използвате WAF за улавяне на този вид SQL заявки или SQL Прокси за анализ на трафика.

Поддържайте операционната си система и базата данни актуални

Има няколко поправки и подобрения, които доставчикът на базата данни или операционната система пускат, за да коригират или избегнат уязвимости. Важно е да поддържате системата си възможно най-актуална, като прилагате корекции и надстройки на сигурността.

Често проверявайте CVE (често срещани уязвимости и експозиции)

Всеки ден се откриват нови уязвимости за вашия сървър на база данни. Трябва да го проверявате често, за да знаете дали трябва да приложите корекция или да промените нещо в конфигурацията си. Един от начините да разберете това е като прегледате уебсайта на CVE, където можете да намерите списък с уязвимости с описание и можете да потърсите версията на базата си данни и доставчика, за да потвърдите дали има нещо критично за коригиране възможно най-скоро.

Проверки на сигурността за PostgreSQL в многооблачна среда

Освен посочените по-горе проверки, най-важното нещо, което трябва да осигурите в многооблачна среда, е комуникацията между облачните доставчици.

От съображения за сигурност комуникацията между облачните доставчици трябва да бъде криптирана и трябва да ограничите трафика само от известни източници, за да намалите риска от неоторизиран достъп до вашата мрежа.

Използването на правила за VPN, SSH или защитна стена или дори комбинация от тях е задължително за тази точка. Трябва да ограничите трафика само от известни източници, така че само от Cloud Provider 1 до Cloud Provider 2 и обратно.

Заключение

Вашата мулти-облачна среда ще бъде по-безопасна, като проверите гореспоменатите точки, но за съжаление винаги има риск от хакване, тъй като няма 100% защитена система.

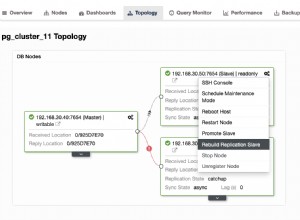

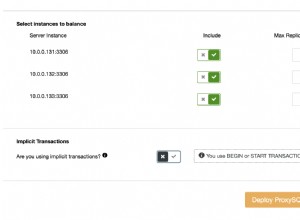

Ключът тук е да се сведе до минимум този риск и за това трябва периодично да изпълнявате инструменти за сканиране на сигурността като Nessus, да търсите уязвимости и да имате добра система за наблюдение като ClusterControl, която не само ви позволява да наблюдавате системата си, но и автоматично възстановете системите си в случай на повреда или дори бързо настройте репликация в мулти-облачна среда и управлявайте настройката по лесен и удобен начин.