В тази публикация в блога ще разгледаме някои от свързаните с OpDB функции за сигурност на внедряването на CDP Private Cloud Base. Ще говорим за криптиране, удостоверяване и оторизация.

Криптиране на данни в покой

Прозрачното криптиране на данни в покой е достъпно чрез функцията Transparent Data Encryption (TDE) в HDFS.

TDE предоставя следните функции:

- Прозрачно криптиране от край до край на данните

- Разделяне на задълженията между криптографски и административни отговорности

- Зрели ключови функции за управление на жизнения цикъл

Главният ключ за криптиране на самите EZK може да бъде поставен в escrow в хардуерен модул за сигурност (HSM), като Safenet Luna, Amazon KMS или Thales nShield.

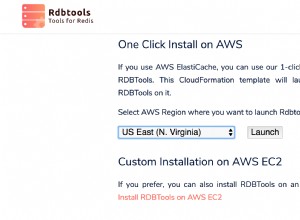

В допълнение, нашите облачни внедрявания за облачни магазини могат също да поддържат депониране на ключове за криптиране с инфраструктура, предоставена от доставчици в облак, като AWS KMS или Azure Key Vault.

Шифроване по кабел

OpDB използва протокол за сигурност на транспортния слой (TLS) за криптиране на проводници. Той осигурява удостоверяване, поверителност и целостта на данните между приложенията, комуникиращи през мрежа. OpDB поддържа функцията Auto-TLS , която значително опростява процеса на активиране и управление на TLS криптиране във вашия клъстер. И Apache Phoenix, и Apache HBase (уеб потребителски интерфейс, Thrift Server и REST сървър) поддържат Auto-TLS.

Услуга за управление на ключовете на Ranger

Ranger KMS съдържа ключовете за зона за криптиране (EZK), необходими за декриптиране на ключовете за криптиране на данни, които са необходими за четене на декриптирано съдържание във файлове. Чрез RangerKMS потребителите могат да прилагат политики за ключов достъп, които са отделни и различни от достъпа до основните данни. EZK се съхраняват в защитена база данни в рамките на KMS. Тази база данни може да бъде разгърната в защитен режим избирателно в възлите на клъстера.

EZK са криптирани с главен ключ, който се екстернализира в HSM за допълнителна сигурност. Интерфейсите за управление на конфигурацията и политиките позволяват ротация на ключове и версия на ключове. Одитите на достъп в Apache Ranger поддържат проследяването на ключовете за достъп.

Декриптиране

Декриптирането се случва само на клиента и нито един зонен ключ не напуска KMS по време на процеса на декриптиране.

Поради разделянето на задълженията (например операторите на платформи не могат да получат достъп до криптирани данни в покой), може да се контролира кой може да има достъп до декриптирано съдържание при какви условия на много фино ниво. Това разделяне се обработва естествено в Apache Ranger чрез фини политики за ограничаване на достъпа на операторите до декриптирани данни.

Завъртането и преместването на клавишите могат да се извършват от същия интерфейс за управление, предоставен в Ranger KMS.

Стандарти за сертифициране на сигурност

Платформата на Cloudera предоставя няколко от ключовите контроли за съответствие и сигурност, необходими за внедряване на конкретни клиенти, за да бъдат сертифицирани за съответствие със стандартите за PCi, HIPAA, GDPR, ISO 270001 и др.

Например, много от тези стандарти изискват криптиране на данни в покой и в движение. Здраво мащабируемо криптиране за данни в покой чрез HDFS TDE и данни в движение чрез функцията Auto-TLS са предоставени в нашата платформа. Предоставя се също Ranger KMS, който позволява политики, управление на жизнения цикъл и ескроуване на ключове в защитени от нетърпение HSM. Депонирането на ключове също се поддържа с инфраструктура, предоставена от доставчика в облак.

В комбинация с други контроли за AAA (удостоверяване, оторизация и одити), налични за нашата платформа, при внедряване на CDP център за данни нашата OpDB може да изпълни много от изискванията на PCI, HIPAA, ISO 27001 и други.

Нашите предложения за оперативни услуги също са сертифицирани за съответствие с SOC. За повече информация вижте Оперативни услуги.

Удостоверяване

Удостоверяване на потребителя

Платформата на Cloudera поддържа следните форми на удостоверяване на потребителя:

- Kerberos

- Потребителско име/парола за LDAP

- SAML

- OAuth (с помощта на Apache Knox)

Упълномощаване

Контрол на достъп, базиран на атрибути

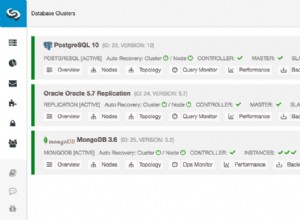

OpDBMS на Cloudera осигурява контрол на достъпа, базиран на роли (RBAC) и контрол на достъп, базиран на атрибути (ABAC) чрез Apache Ranger, който е включен като част от платформата.

Упълномощаването може да бъде предоставено на ниво клетка, ниво на семейство колони, ниво на таблица, ниво на пространство от имена или глобално. Това позволява гъвкавост при дефинирането на роли като глобални администратори, администратори на пространство от имена, администратори на таблици или дори допълнителна детайлност или всяка комбинация от тези обхвати.

Apache Ranger предоставя централизирана рамка за дефиниране, администриране и управление на политиките за сигурност последователно в цялата екосистема за големи данни. Политиките, базирани на ABAC, могат да включват комбинация от предмет (потребител), действие (например създаване или актуализиране), ресурс (например таблица или семейство колони) и свойства на околната среда за създаване на фино зърнеста политика за оторизация.

Apache Ranger също така предоставя някои разширени функции като зони за сигурност (логическо разделяне на политиките за сигурност), политики за отказ и период на валидност на политиката (настройване на политика, която е активирана само за ограничено време). Тези характеристики, в комбинация с други характеристики, описани по-горе, създават силна база за дефиниране на ефективни, мащабируеми и управляеми политики за сигурност на OpDBMS.

За широкомащабни OpDB среди могат да се използват описателни атрибути за прецизен контрол на достъпа до OpDBMS с помощта на минимален набор от правила за контрол на достъпа. Следните са описателни атрибути:

- Група Active Directory (AD)

- Тагове или класификации, базирани на Apache Atlas

- геолокация и други атрибути на субектите, ресурсите и свойствата на средата

Веднъж дефинирани, политиките на Apache Ranger могат също да бъдат експортирани/импортирани в друга среда на OpDBMS, която изисква същия контрол на достъпа с много минимални усилия.

Този подход позволява на служителите за съответствие и администраторите по сигурността да дефинират точни и интуитивни политики за сигурност, изисквани от регулациите, като GDPR, на фино ниво.

Оторизиране на администратор на база данни

Apache Ranger осигурява фин контрол, за да позволи специфично администриране на бази данни, използвайки политики или специфични схеми като механизми за предоставяне и отмяна. Той също така предоставя фино съпоставяне на разрешения за конкретни потребители и групи. Това дава възможност да се оторизират DBA за конкретни ресурси (колони, таблици, семейства колони и т.н.) само с необходимите разрешения.

Освен това, когато възможностите на TDE се използват за криптиране на данни в HDFS, администраторите или операторите могат да бъдат селективно блокирани от възможността да декриптират данни. Това се постига със специфични политики за достъп до ключове, което означава, че въпреки че могат да извършват административни операции, те не могат да преглеждат или променят основните криптирани данни, тъй като нямат ключов достъп.

Откриване и блокиране на неоторизирано използване

Няколко от машините за заявки на Cloudera имат променливо свързване и компилация на заявки, което прави кода по-малко уязвим за въвеждане от потребителя и предотвратява SQL инжекции. Динамичното тестване за проникване и статично сканиране на код се извършват в нашата платформа, за да се открият SQL инжектиране и други уязвимости за всяка версия, насочена към клиента, и се коригират във всеки компонент.

Неупълномощеното използване може да бъде блокирано от подходящи политики с помощта на изчерпателната рамка за сигурност на Apache Ranger.

Модел с най-малко привилегии

Apache Ranger предоставя поведение за отказ по подразбиране в OpDB. Ако даден потребител няма изрично разрешение от която и да е политика за достъп до ресурс, той автоматично се отказва.

Изрично привилегированите операции трябва да бъдат разрешени от политики. Привилегированите потребители и операциите са съпоставени с конкретни роли.

Средствата за делегирана администрация също са налични в Apache Ranger, за да предоставят изрични операции с привилегии и управление за конкретни групи ресурси чрез политики.

Заключение

Това беше част 1 от публикацията в блога за сигурност на оперативната база данни. Разгледахме различни функции и възможности за сигурност, които предоставя OpDB на Cloudera.

За повече информация относно свързаните със сигурността функции и възможности на OpDB на Cloudera скоро ще бъде публикувана част 2 в блога!

За повече информация относно предложението за оперативна база данни на Cloudera, вижте оперативна база данни на Cloudera.