Последната картина на риска от данни

Корпоративните данни продължават да се променят бързо по форма, размер, употреба и местопребиваване. Рядко вече остава в затворени конструкции, ограничени до определени бизнес единици или недокоснати от външния свят. Данните вече свободно преминават предварително замислените прагове, които ограничават бизнес потенциала. Той се носи в облака, разпространява се между бизнес единици и тече навсякъде.

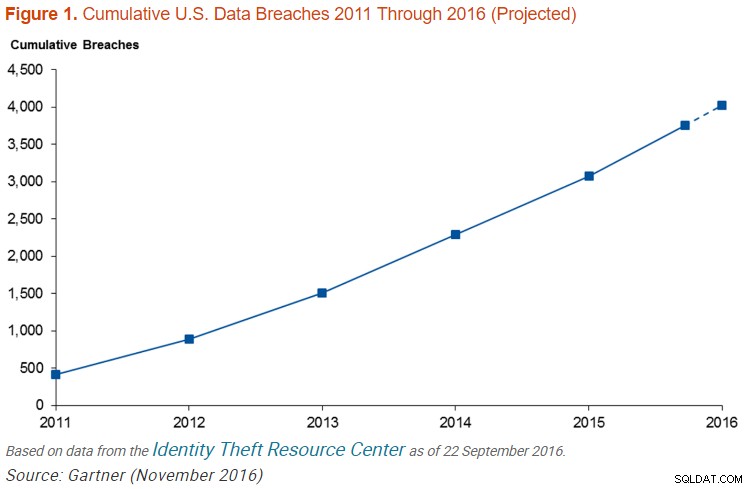

Но въпреки всички промени и възможности, които данните представляват, след като бъдат създадени или събрани, те са под заплаха от атака и злоупотреба. С удвояването на броя на докладваните пробиви на данни през последните десет години и разкритите през миналата година половин милиард записи, разчитането ни на информация е под нарастваща заплаха от липса на сигурност.

С излагането на лични данни в промишлен мащаб, нарастването на законодателството за поверителност на данните беше неизбежно. Компаниите и правителствените агенции, които събират и обработват лична информация (PII), вече трябва да спазват изискванията на стандарта за сигурност на данните за индустрията на платежните карти (PCI DSS) и Закона за преносимост и отчетност на здравното осигуряване (HIPAA) в Съединените щати, Общия регламент за защита на данните (GDPR). ) в Европа и много международни и местни последващи закони като POPI в Южна Африка, KVKK в Турция и Закона за поверителност на потребителите в Калифорния (CCPA).

Нарушенията на данни също носят явни разходи. Институтът Ponemon Цена на нарушение на данните Проучване установи, че средната цена на компрометиран запис е приблизително 150 долара през 2019 г. Проучването поставя риска от 10 000 откраднати или изгубени записи над 26%. Така че имате малко над един към четири шанс да загубите 10 000 записа. Бихте ли поели риска, ако можете да използвате технология, за да го предотвратите?

Организациите, заседнали в стари оперативни модели и нагласи, не успяват да разпознаят важността на протоколите за сигурност за цялата компания. За да се подобрят, те трябва да се справят с нуждата си от това, което Gartner нарича управление на сигурността на данните и по този начин да защитават информацията в структурирани и координирани събития, а не като последваща мисъл или коригиране след пробив.

Какво е управление на сигурността на данните?

Gartner дефинира управлението на сигурността на данните (DSG) като „подмножество от управление на информацията, което се занимава конкретно със защитата на корпоративните данни (както в структурирана база данни, така и в неструктурирани файлови базирани форми) чрез дефинирани политики и процеси за данни.“

Вие определяте политиките. Вие определяте процесите. Няма универсално решение за DSG. Освен това няма един продукт, който да отговаря на всички нужди на DSG. Трябва да разгледате данните си и да прецените кои области имат най-голяма нужда и най-голямо значение за вашата компания. Вие поемате управлението на данните в свои ръце, за да предотвратите бедствие. Не забравяйте, че вашата информация е ваша отговорност.

Въпреки че има множество пътища за защита на данните – логически, физически и човешки – три основни софтуерни метода, които клиентите на IRI успешно използват, са класификацията, откриването и деидентификацията (маскирането) на лични данни и други данни, считани за чувствителни.

Класификация на данните

За да се намерят и защитят конкретни данни, изложени на риск, те първо трябва да бъдат дефинирани в наименувани категории или групи. Така класифицираните данни могат да бъдат каталогизирани не само по тяхното име и атрибути (напр. US SSN, 9 номера), но също така да подлежат на изчислително валидиране (за да се разграничат от други 9-цифрени низове) и приписване на чувствителност (секретно, чувствително и т.н. .).

В допълнение към тези задания, класовете данни или групите класове могат да се характеризират с това къде се намират и/или как трябва да бъдат намерени (метод/и на търсене), ако местоположението им е неизвестно. Възможно е също така глобалното присвояване на функция за отстраняване или маскиране, така че деидентификацията да може да се извършва последователно за всички членове на класа, независимо от местоположението, като се запази неговата референтна цялост.

Откриване на данни

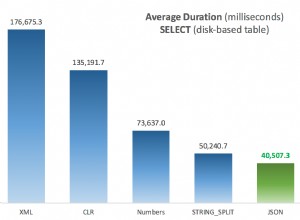

За намиране на чувствителни данни могат да се изпълняват функции за търсене, които могат или не могат да бъдат свързани с класове данни. Примерите за техники за откриване включват търсене на регулярни изрази, съвместими с RegEx или Perl (PCRE), в бази данни или файлове, алгоритми за размито (звуково) съвпадение, специална логика за филтриране на пътеки или колони, разпознаване на наименуван обект (NER), лицево разпознаване и др.

Възможно е също да се използва машинното обучение в процеса на разпознаване. IRI поддържа полуконтролирано машинно обучение в изграждането на модели на NER, например в своя продукт DarkShield (по-долу).

Деидентификация на данни

Един от начините за намаляване и дори анулиране на риска от пробиви на данни е чрез маскиране на данни в покой или в движение, с функции на ниво поле, които ги правят защитени, но все пак използваеми до известна степен.

Според анализатора на Gartner Марк Мьоние, „Как се развива маскирането на данни за защита на данните от вътрешни и външни лица:“

Приемането на маскиране на данни помага на организациите да повишат нивото на сигурност и гарантиране на поверителността на техните чувствителни данни — било то защитена здравна информация (PHI), лична информация (PII) или интелектуална собственост (ИС). В същото време маскирането на данни помага да се изпълнят изискванията за съответствие със стандартите и разпоредбите за сигурност и поверителност.

Повечето предприятия — или по силата на вътрешни правила, или закони за поверителност на данните — са направили, сега или скоро ще направят маскирането на данни основен елемент от цялостната си стратегия за сигурност.

Доказани софтуерни решения

IRI предоставя статични и динамични решения за маскиране на данни за бази данни, плоски файлове, собствени мейнфрейм и наследени източници на приложения и платформи за големи данни (Hadoop, NoSQL, Amazon и др.) в своя продукт FieldShield или платформа Voracity, както и данни, изложени на риск в Excel чрез CellShield.

За данни в полу- и неструктурирани източници като NoSQL DBs, текстови файлове в свободна форма и регистрационни файлове на приложения, MS Office и .PDF документи, плюс файлове с изображения (дори лица), можете да използвате DarkShield, за да ги класифицирате, откривате и деидентифицирате .

В тези „щитни“ продукти можете да използвате функции като замъгляване, изтриване, криптиране, редактиране, псевдонимизиране, хеширане и токенизиране, със или без възможност за обръщане на тези функции. Прожорливостта — която включва тези продукти — също сгъва маскирането на данни в операции за интегриране на данни и миграция, както и обединяване на данни (виртуализация), отчитане и спорове за данни за аналитични операции.

Вградените функции за откриване на данни, класификация, управление на метаданни и регистриране на одит улесняват както автоматичните, така и ръчните оценки на повторното идентифициране на засегнатите записи. Вижте www.iri.com/solutions/data-masking и www.iri.com/solutions/data-governance за повече информация и се свържете с вашия представител на IRI, ако имате нужда от помощ при създаването или прилагането на вашата DSG рамка чрез ориентиран към данни, или подход за сигурност на „начална точка“.