Данните в покой са данни в риск. Намалете риска чрез сигурност, ориентирана към даннита

Намаляване на риска от данни … нуждата от него нараства в Съединените щати и по целия свят. Помислете за този пример. Вие сте вкъщи, отваряйки пощата си и имате лъскава нова кредитна карта от компанията за кредитна карта. Няма реална информация освен „вашата информация може да е била изложена на риск и за да предотвратим кражба, ние ви издадохме нова карта“.

Намаляване на риска от данни … нуждата от него нараства в Съединените щати и по целия свят. Помислете за този пример. Вие сте вкъщи, отваряйки пощата си и имате лъскава нова кредитна карта от компанията за кредитна карта. Няма реална информация освен „вашата информация може да е била изложена на риск и за да предотвратим кражба, ние ви издадохме нова карта“.

През последните няколко години кражбите на лична информация (PII) се увеличават. Повече от един на всеки четирима американци са загубили или откраднати личната си информация. Не само хората са изложени на риск. От 2005 г. Центърът за защита на правата за поверителност записва докладвани нарушения на данните за клиенти, пациенти и служители (включително номера на кредитни карти, социални осигуровки, рождени дати и др.), интелектуална собственост и други важни записи, изложени чрез загуба, кражба, хакване и т.н. Ето защо смекчаването на риска от данни е решаващо съображение в усилията за бизнес планиране на компанията.

Помислете за следните случаи (един от МНОГО годишно), когато данните са били компрометирани и как те могат да се отнасят към вас или вашата компания:

- През 2014 г. от 331 докладвани пробиви на данни, шест надхвърлиха 10 милиона (m) записа. Най-големият беше eBay, който имаше повече от 145 милиона потребителски имейли, пароли, DOB и адреси, хакнати от база данни.

- През 2015 г. лични данни на 191 милиона гласоподаватели в САЩ бяха открити в обществено достъпна база данни, 15 милиона записа за кредитни проверки на клиенти на T-Mobile бяха разкрити, хакери откраднаха повече от 10 милиона записи от Sony Pictures и 37 записа бяха откраднати от сайта на Ашли Медисън .

- През 2016 г. бяха докладвани 1,5b записи за влизане, откраднати от Yahoo при 2 предишни инцидента, 412 m в Friend Finder, 360 m в MySpace, 43,4 m от Weebly, 32 m в Twitter и 22,5 m от Foursquare.

- През 2017 г. облачната база данни на Deep Root Analytics с повече от 198 милиона потребители гласоподаватели беше открита незащитена, River City Media по невнимание разкри 1,37b имейл адреси и други данни в архивен архив.

- През 2018 г. личните данни и биометрични данни на 1,1 милиарда жители на Индия бяха разкрити, когато правителствен портал имаше теч. Информацията за 340 милиона души беше уязвима в публичен сървър на Exactis и 150 милиона потребителски данни на MyFitnessPal бяха хакнати. Това беше и годината на подобни смущения във Facebook/Cambridge Analytica, GooglePlus, Cathay Pacific, T-Mobile и Marriott.

- През 2019 г. хакерски форум сподели достъп до облачна база данни от, по ирония на съдбата, 773 милиона вече разбити имейл адреси и 22 милиона уникални пароли. База данни за наблюдение на Даун Джоунс разкри 2,4 милиона записи за самоличност на международни политици и държавни служители.

Източник:https://www.privacyrights.org/data-breach

Това са само няколко примера, които илюстрират защо е наложително да се защитят чувствителните данни там, където се намират. Трябва да се спазват основни практики за сигурност, за да се гарантира защитата на данните в множество точки на влизане, контрол и изход. Всъщност компаниите трябва да гарантират, че техните информационни системи не са отворена цел и трябва да защитават лични данни по подходящ начин през целия си жизнен цикъл. Това означава да се упражнява комбинация от хора, процеси и процедурни мерки, които използват технологии както за крайната точка, така и за това, което IRI нарича „сигурност на началната точка“.

Именно изискванията за защита на началната точка, ориентирана към данните (a/k/a маскиране на данни), подтикнаха IRI да разработи функционалност за намиране и деидентификация на PII във файлове и бази данни. Поради тази причина IRI предлага FieldShield за намиране и защита на данни, изложени на риск до ниво поле в таблици и плоски файлове. Впоследствие IRI разработи CellShield за намиране, класифициране и маскиране на PII в множество електронни таблици на Excel наведнъж и DarkShield, за да направи същото в неструктурирани текстови, документи и файлове с изображения.

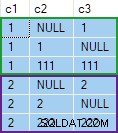

FieldShield, CellShield и DarkShield предлагат на потребителите избор – за всеки елемент от PII (или клас данни) – на AES, GPG или други библиотеки за криптиране, редактиране на данни (например правене на номер на кредитна карта нечетим с изключение на последните 4 цифри) и де- идентификация (напр. разделяне или псевдонимизиране на чувствителна информация в медицинските досиета), хеширане и т.н.... до 14 различни функционални категории защита в случай на FieldShield.

Тези функции могат да се прилагат към полета в множество източници на данни чрез автоматични работни потоци, управлявани от съветника, и също така могат да бъдат извикани безпроблемно в операциите за съхранение на данни, миграция на данни/DB, MDM и отчитане/аналитична подготовка на данни в платформата за управление на данни IRI Voracity. Подробни съветници за търсене и класификация на данни, функции за сигурност на ниво поле, отчитане на риска за повторно идентифициране и автоматични XML регистри на задания (одит), помагат на организациите да намалят риска от данни, да спазват вътрешните и правителствените разпоредби за поверителност и да предоставят безопасни и реалистични тестови данни за DevOps и други.