Въведение

Миналата година получихме изискване да осигурим криптирани връзки към нашите SQL Server екземпляри. Преди това не смятахме, че е необходимо – всички наши екземпляри бяха достъпни от услугите за приложения вътрешно. И все пак, защитените връзки защитават потребителския модел и клиентите от атаки като човек в средата, така че го направихме.

Шифроването на връзката се различава от прозрачното криптиране на данни, но и в двата случая се нуждаете от сертификат. В тази статия описваме процедурата за настройка на криптирана връзка за екземпляри на SQL Server.

Настройване на добавката за сертификат в MMC

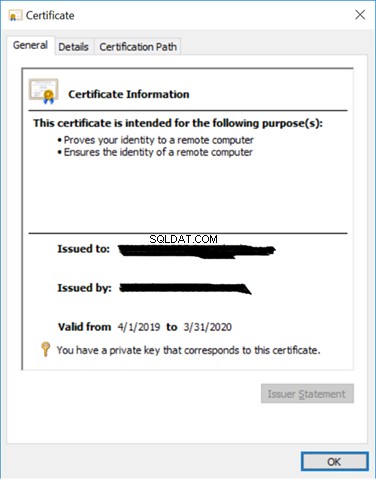

Сертификатът е цифрово подписан документ, съдържащ публични и частни ключове, които криптират връзките. Публичният и частният ключ са „двойка ключове“ – публичният ключ криптира данните и само частният ключ може да ги декриптира.

Сертификатите се издават от сертифициращ орган, обект, на който и сървърът, и клиентът имат доверие. В нашия случай генерирахме сертификат от сървъра, хостващ SQL Server.

Започваме този процес, като стартираме Microsoft Management Console (mmc.exe) .

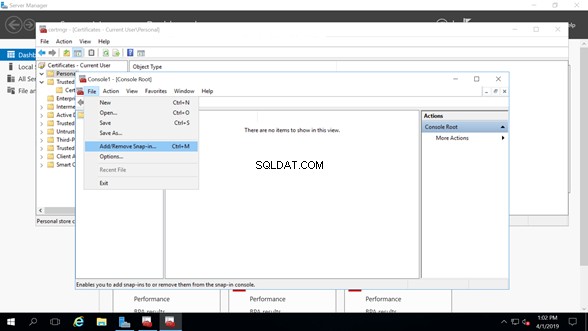

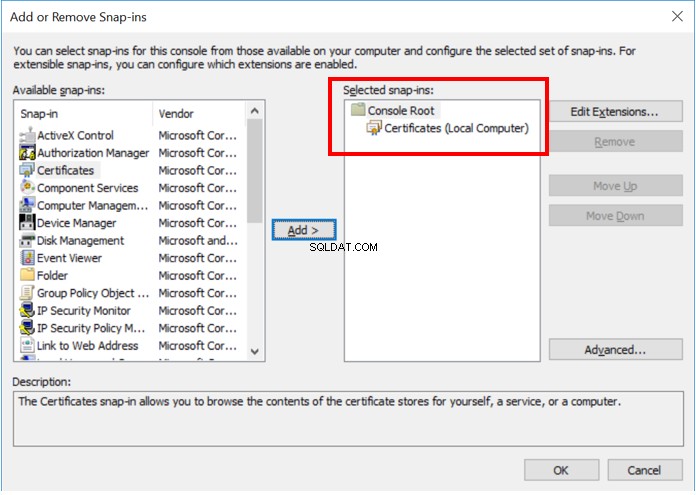

Когато MMC се стартира, отиваме до Файл> Добавяне и премахване на приставки … (Фигура 1). Тук добавяме добавката за мениджър на сертификати към нашата конзола, за да управляваме сертификати на сървъра. Имайте предвид, че има и други начини да стигнете до тази точка.

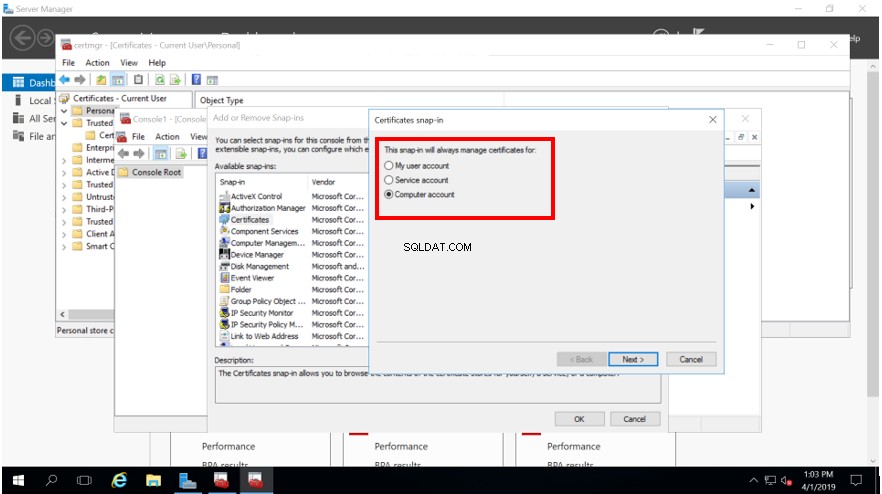

Искаме да управляваме сертификати от нашия компютърен акаунт по такъв начин, че другите администратори да нямат проблеми с разрешенията, когато също трябва да управляват сертификати (Фигура 2).

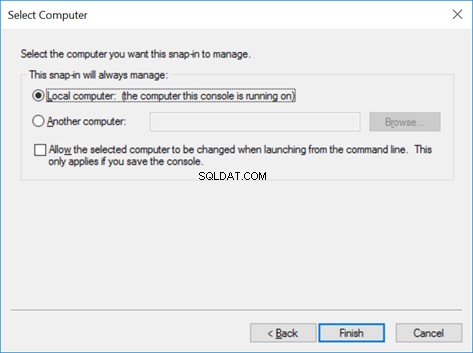

В тази статия се занимаваме с управление на сертификати на локалния компютър, където е инсталиран нашият SQL Server екземпляр (Фигура 3).

След като завършим процеса на създаване на добавка за сертификат, можем да го използваме.

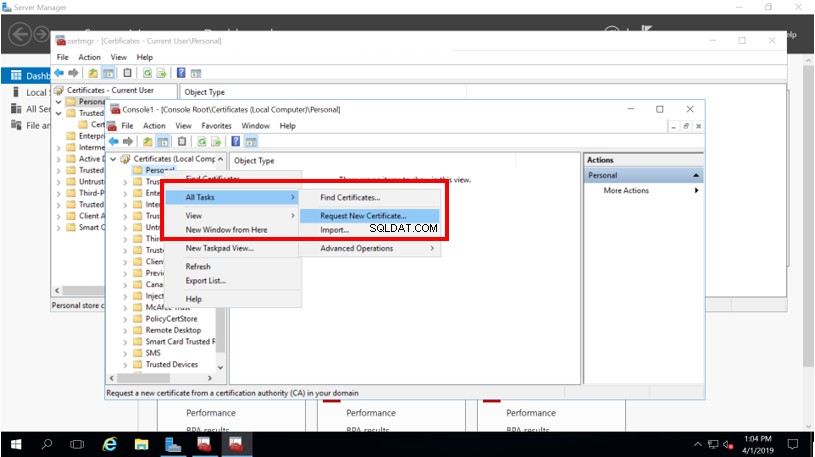

Започнете, като изберете Всички задачи> Заявка за нов сертификат :

Регистриране на MMC сертификат

Действието от фигура 5 стартира съветник – бързо ще го изпълним. Подробностите са по-подходящи за администратора на Windows, но най-важното е да получите валиден сертификат, който SQL Server може да използва.

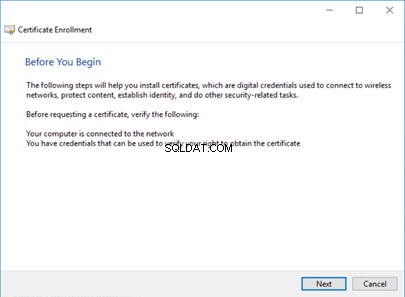

Проверете необходимите условия:

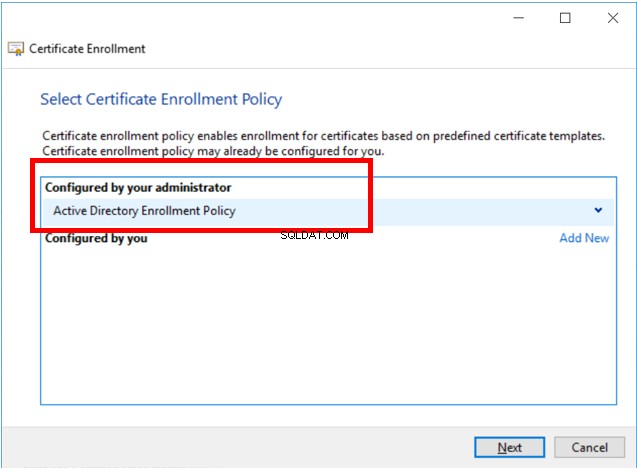

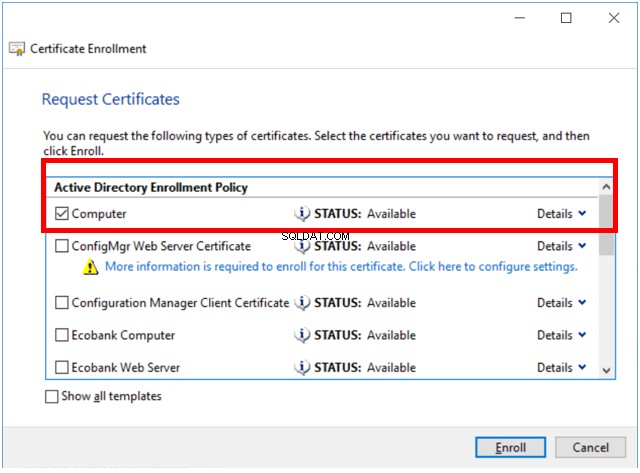

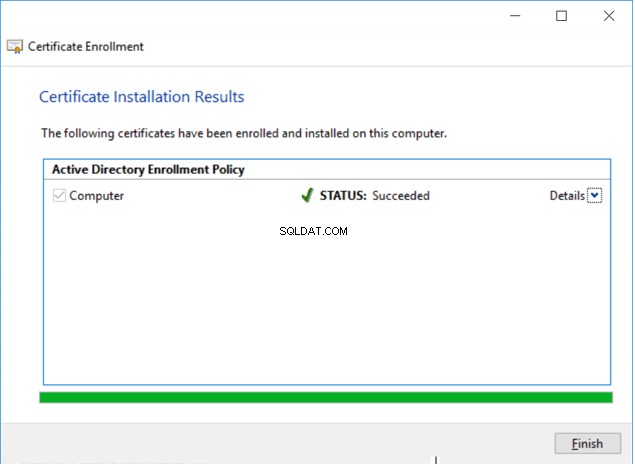

Изберете политика за записване и типа сертификат, който искате. В нашия случай избрахме политиката, както е конфигурирана от нашия администратор на домейн за цели като тази. Може да говорите с администратора на домейна си, за да определите най-добрата опция във вашата среда.

Регистрирането на сертификат е процесът на заявяване на цифров сертификат от сертифициращ орган. В някои среди CA е част от инфраструктурата на публичния ключ.

Конфигуриране на SQL сървър

Сега, когато имаме сертификата, преминаваме към SQL Server и го конфигурираме да използва този сертификат.

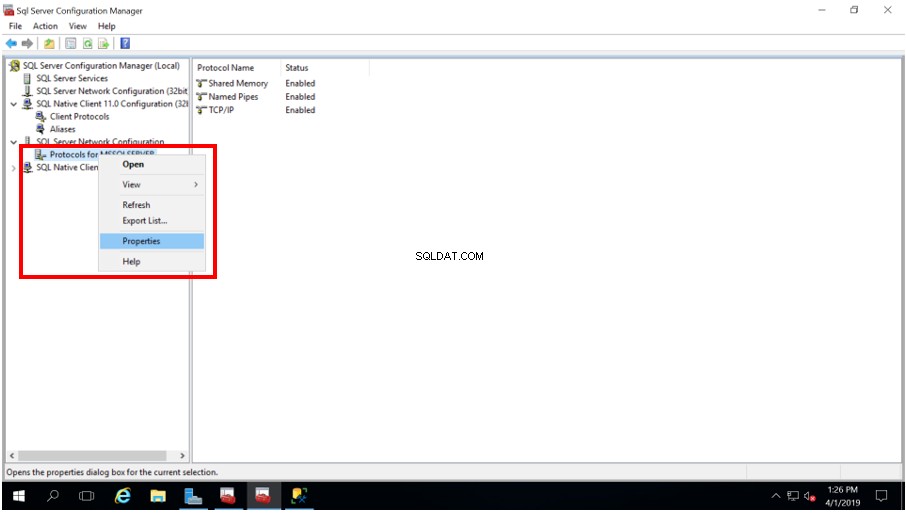

- Отворете SQL Server Configuration Manager и навигирайте SQL Server Network Configuration> Protocols for MS SQL Server .

- Щракнете с десния бутон върху този елемент и изберете Свойства от падащото меню (Фигура 11):

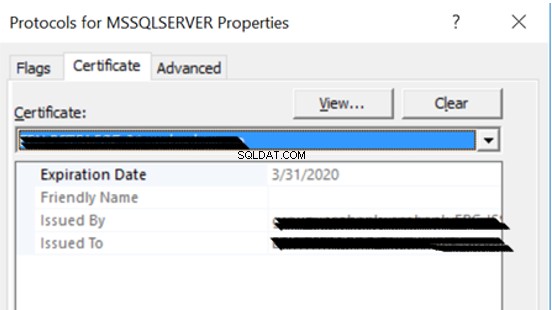

- В Свойства прозорец, изберете Сертификат раздел. Ако сте направили регистрацията на сертификата правилно, трябва да го видите в списъка в падащото меню с надпис Сертификат (Фигура 12). Правейки това, ние свързваме този сертификат с екземпляра на SQL Server. Имайте предвид, че можем също да видим подробностите за сертификата в SQL Server Configuration Manager.

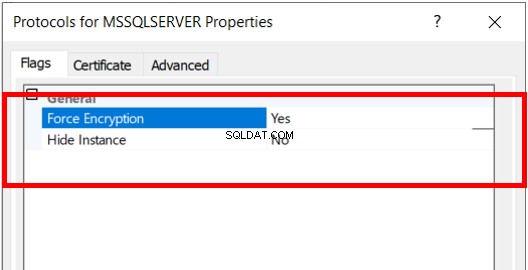

- След като приключим с прилагането на валидния сертификат, преминаваме през Флаговете раздела и задайте Принудително криптиране флаг на ДА . Той гарантира, че всички връзки към SQL Server са криптирани.

Криптографският протокол, който SQL Server използва за криптиране на връзки, ще зависи от конфигурацията на операционната система. След това трябва да рестартирате екземпляра на SQL Server. Той зарежда този нов сертификат след него.

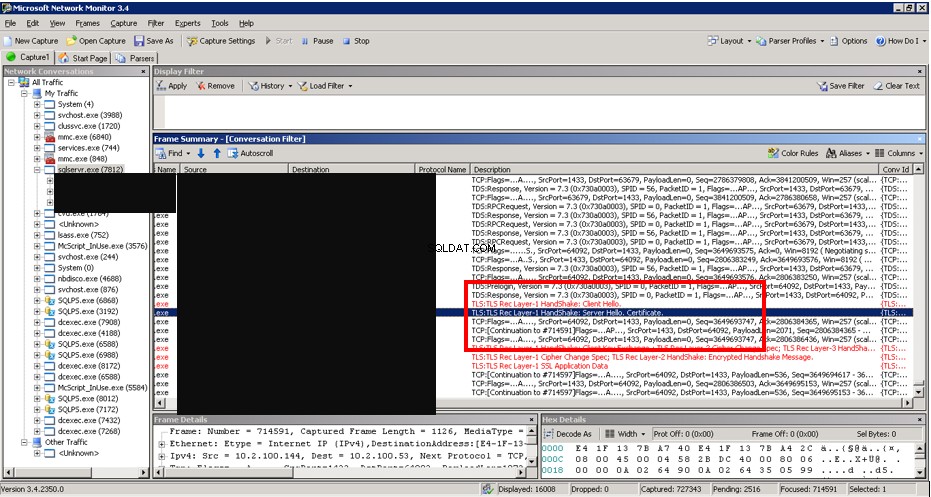

Можем да видим данните в Windows Event Viewer – регистъра за грешки на SQL Server. Можем също така да проверим криптирането на връзките с инструменти като Network Monitor от Sys Internals (Фигура 14).

Заключение

Обикновено се изисква криптирана връзка в организации, загрижени за сигурността. В тази статия споделихме нашия опит как да конфигурираме криптирани връзки на SQL Server.

Нашият подход включваше регистриране на сертификат, прилагане на този сертификат към екземпляр на SQL Server и активиране на принудително криптиране. Важно е да се отбележи, че когато зададете Force Encryption на ДА в SQL Server, всички клиенти, свързващи се с екземпляра, трябва да използват един и същ криптографски протокол.

Препратки

- Активиране на шифровани връзки

- SQL сървърни сертификати и асиметрични ключове