MySQL е известен с това, че е лесен за използване и много сигурен. Ето защо това е избор номер едно за много организации, включително най-големите марки като Facebook, Google, Uber и YouTube. Тъй като е с отворен код, той е безплатен за използване и модифициране дори за търговски цели. Но въпреки че може да бъде много сигурен, функциите за сигурност не винаги се използват правилно.

Киберпрестъпниците са добри в намирането на начини да експлоатират масите. Атаките на Ransomware са проникнали във всичко - от градове, училища и болници до големи и малки предприятия. Жертвите са измамени да допуснат злонамерени програми в своите системи, където тези програми заключват файлове, докато получат откуп. Организации от всякакъв вид, които използват MySQL и други системи за управление на бази данни, са изложени на риск от атаки.

Насочването към граждански институции в допълнение към бизнеса е умен ход за киберпрестъпниците, защото нашето общество ще се разпадне без тях. Знаейки това, хакерите се възползват от уязвимостите в MySQL, за да правят пари от цели, които нямат възможност да откажат откупа.

Ransomware е доходоносна индустрия за киберпрестъпници, особено след като ние продължаваме да разчитаме на технология за съхранение на всички видове данни във всички сектори. Миналата година някои от най-вредните атаки на ransomware успешно експлоатираха цели за трилиони долари. По-важно от всякога е да защитите вашата база данни от нежелан достъп.

Атаки на Ransomware

През 2020 г. средната сума на откуп, поискана при атаки на ransomware, достигна 170 000 долара на инцидент до третото тримесечие. Въпреки че престъпниците обикновено се придържат към думата си и възстановяват данни, след като откупът е платен, все още е невъзможно да разберете дали данните ви са напълно безопасни след претърпяна атака.

Подобни атаки станаха по-очаквани, след като Covid промени нашия дигитален пейзаж. Отдалечените работници и фирми бяха принудени да разчитат на облачни инструменти за проекти и други видове онлайн бази данни, за да си сътрудничат с колеги членове на екипа, клиенти и изпълнители. И докато тези видове инструменти позволяват на мениджърите да задават разрешения на екипа за контрол, такива мерки не са достатъчни.

Усложнявайки нещата допълнително, все повече хора от всички нива на дигитална експертиза използват инструменти за онлайн сътрудничество и повечето от тях все още не са запознати със сигурността. С толкова много информация, идваща по различни канали, може да бъде трудно дори за най-опитните потребители да определят дали данните са от легитимен източник.

Ето защо киберпрестъпниците се възползват от страха и дезинформацията около пандемията. Злонамерени връзки, вградени в неща като фалшиви имейли на CDC, циркулират. Те се възползват от опасенията, свързани с пандемията, като се представят погрешно с много убедителни оформления и лога, за да подмамят получателите да пуснат измамниците направо в компютрите си.

През 2021 г. хакерските групи стават още по-сложни и неуловими в своите тактики. Криптовалутата е популярен формат за откупи. Възможностите за крипто проследяване са сравнително нови и е много по-трудно да се хванат киберпрестъпници. Личните данни стават все по-ценна стока.

МОЛЯ, ПРОЧЕТЕТЕ МЕН

Една от най-неуловимите и опасни атаки през изминалата година, сега известна като PLEASE_READ_ME, промени начина, по който мислим за мащаба и възможностите на технологията за откуп. Повечето атаки на ransomware са насочени към конкретни субекти, които имат много за губене. Този вид целенасочена атака обикновено е добре планирана и безпроблемно изпълнена, като принуждава жертвите да плащат най-високо, за да предпазят личните данни от продажба на търг.

Атаката PLEASE_READ_ME, за разлика от това, беше по-опортюнистичен експлоат. Той се фокусира върху насочването към MySQL сървъри със слаби идентификационни данни. Въпреки че печелеха по-малко пари на жертва, множество машини и MySQL бази данни бяха хакнати с автоматизирани скриптове. Атаките дори не използват злонамерен софтуер (само скрипт).

До края на 2020 г. имаше общо 250 000 бази данни, откраднати при тези атаки и продадени в тъмната мрежа. Жертвите бяха помолени да платят.08 BTC (валутата на биткойн), за да възстановят своите бази данни, което представлява почти 4350 долара по текущия обменен курс на биткойн.

Тази безпрецедентна атака постави потребителите на MySQL на ръба. Научихме, че никой не е в безопасност и трябва да гарантираме, че идентификационните данни са защитени.

Защита на MySQL бази данни

В светлината на зашеметяващия успех на PLEASE_READ_ME и други атаки за рансъмуер, базирани на слаби идентификационни данни, SQL атаките са една от най-често срещаните форми на кибератаки. Време е да се уверите, че вашите бази данни са защитени от изнудване.

Ето някои стъпки, които можете да предприемете, за да укрепите сигурността на вашите идентификационни данни и бази данни:

Внедряване на мениджър на пароли

Много инструменти за управление на сигурността могат да помогнат при автоматизирано наблюдение на базата данни и протоколите за сигурност. Разбира се, всеки потребител трябва да създаде уникална парола, но това не е достатъчно. Използвайте системата за управление на пароли, която ще изисква редовна промяна на всяка парола.

Например, приложете изискванията за парола, като брой цифри, наличие на специални знаци и т.н. След това изискайте да актуализирате тази парола на всеки 60 дни до нова парола, която не е била използвана в миналото. Това може да помогне за поддържането на отговорност на потребителите на вашата база данни и да усложни задачите дори за опитни киберпрестъпници.

Използвайте принципа на най-малкото привилегия

Принципът на най-малко привилегии означава, че трябва да давате на потребителите достъп само до файлове, които са им необходими, за да изпълнят задачите, изисквани от тях. С други думи, не всеки служител се нуждае от пълен достъп до всяка база данни, която управлявате. Използвайте администрирането на SQL сървър, за да контролирате кой има достъп до какво.

Много инструменти управляват администрирането на база данни. Не е нужно да полагате усърдните усилия да следите сами потребителски имена, пароли, разрешения и назначения. Като блокирате определени части от базата данни, вие не само правите атаката по-малко вредна, но и улеснявате проследяването и определянето на уязвимостта, ако е извършено нарушението.

Включете модели за сигурност с нулево доверие

Моделът с нулево доверие предполага, че не може да се вярва на самоличност. Следователно всички потребители изискват удостоверяване, преди да получат достъп до данни и други ресурси. Освен че не се доверявате на човешките потребители, от решаващо значение е машините да спазват едни и същи стандарти за нулево доверие.

Технологията за автоматизация е фантастична инвестиция за бизнеса от всякакъв вид за повишаване на ефективността, но доверието в самоличността на машините може да създаде сериозни проблеми. Използването на програма за наблюдение в реално време и проследяването на потребителските самоличности и свързаните с тях достъп и привилегии са от съществено значение за поддържането на ефективна политика за нулево доверие.

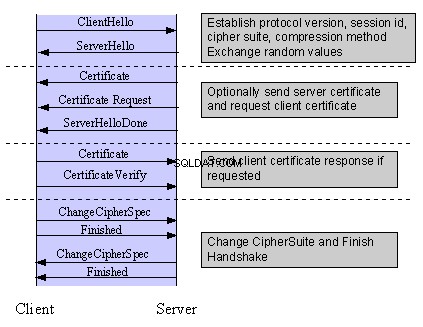

SSL и TLS криптиране

Сертификатите Secure Sockets Layer (SSL) са добро място за начало, когато става въпрос за криптиране на фирмени данни. Разумно е да посочите вашата SSL настройка за всеки потребител.

Вашата база данни трябва да бъде криптирана, но също така е важно да криптирате мрежата и да гарантирате, че всички трети страни с достъп също използват протоколи за криптиране. Не забравяйте, че сте защитени толкова, колкото е най-слабото ви звено.

Проверете отново дали имате активиран SSL или неговият наследник, Transport Layer Security (TLS). Попитайте и доставчиците на трети страни за протоколите за криптиране, които имат.

Премахване на анонимни потребители

Когато предприемате горните стъпки за повишаване на сигурността на удостоверяването, трябва също да изтриете всички анонимни потребители или потребители без пароли. Това ще гарантира, че няма широко отворени врати за влизане на хакери. Много е лесно за киберпрестъпник да влезе във вашите MySQL сървъри, ако не ви е необходима парола.

Киберпрестъпниците, които извършват SQL атаки, са добре запознати с всички уязвимости в хардуера и софтуера и особено с проблемите със сигурността в облака. Така си изкарват прехраната. Анонимен акаунт може лесно да позволи директен достъп до поверителни файлове и други данни.

Активиране на регистриране на одит

Не на последно място, уверете се, че сте активирали одитираното регистриране. Регистрирането на одит проследява часа, датата и местоположението на влизанията, както и определена потребителска активност. Можете да класифицирате вашите SQL данни, за да знаете какво е чувствителна информация.

Този тип управление на данни става критично, когато изпитате пробив на данни или какъвто и да е вид кибератака. След това можете да видите кога и как нападателят е получил достъп до вашия сървър и какви данни са били засегнати. Също така е добра идея този регистрационен файл да се наблюдава непрекъснато.

Макар автоматизацията да е от ключово значение за ефективността на този процес, също така е разумно човек да одитира регистрационните файлове и софтуера, за да се увери, че нищо не се изплъзва през пукнатините.

Пазете се днес

Дигитализацията на икономиката създаде благоприятна среда за киберпрестъпниците да намерят нови и по-разрушителни начини за експлоатация на хора и предприятия. През 2020 г. цената на кибер откупите се е увеличила с 336% и този брой нараства всеки ден. Продължаващите иновации в технологиите неизбежно ще доведат и до иновации в експлоатацията и кражбата на данни.

Винаги ще има престъпници, за които да търсите, независимо от размера на вашия бизнес или колко данни или пари имате. Автоматичните атаки на ransomware и други кибер атаки работят най-добре, когато се използва широка мрежа. Това означава, че за измамниците не винаги става въпрос за постигане на най-големия обир. Както научихме от тенденциите на ransomware през последните години, серия от подли атаки, които тихо затварят малкия бизнес или граждански организации, се натрупват с течение на времето. Дори когато пандемията се превърне в лош спомен, измамниците ще намерят други начини да измамят уязвимите, за да изтеглят злонамерени файлове.

В ежедневния живот ние вземаме определени предпазни мерки, за да се предпазим от престъпления. Нашата дейност в интернет не трябва да се различава. Тенденциите показват, че можем да очакваме непрекъснато нарастване на опитите и успешни атаки на ransomware в бъдеще. Поддържането на бдителност при наблюдението на вашите протоколи за сигурност и прилагането на тези съвети на практика ще намали значително шансовете ви да станете жертва на увреждащи атаки.

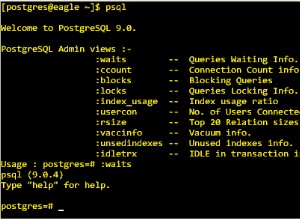

В допълнение към прилагането на тези указания, има много налични инструменти, които да ви помогнат с управлението на базата данни на MySQL. Използвайте автоматизацията в своя полза, за да останете в безопасност и да поддържате баланс между сигурност и използваемост.