Обикновено статичното маскиране на данни се извършва върху производствени данни в покой, така че да се съхраняват безопасно или когато се репликират в непроизводствени среди с цел тестване или разработка. Динамичното маскиране на данни (DDM) се извършва върху данни в производствени таблици по време на заявки, така че тези, които не са упълномощени да виждат стойностите на оригиналните колони, ще виждат вместо това редактирани изгледи на стойностите в приложението си.

Добре известно е, че IRI FieldShield е продукт за маскиране на статични данни. Но може да се използва и за маскиране и демаскиране на данни в бази данни и плоски файлове по по-динамичен начин. Виждали сме случаи на използване, изискващи или или и двете, когато данните, изложени на риск, са в покой (статични) или в движение (динамични) и трябва да бъдат защитени.

DDM чрез „редактиране по време на полет“ е достъпен от IRI чрез:API-извикваеми маскиращи библиотеки, които можете да създадете на автентифицирана персонализирана основа от C, C++, Java или .NET приложения (вижте SDK тук); SQL (процедури) извиквания; и скоро, специален JDBC драйвер, управляван чрез прокси сървър. Тази статия разглежда първия метод за динамично un маскиране във връзка със статично маскиране на данни.

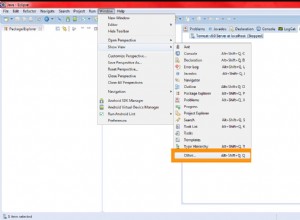

За да демонстрираме както статично, така и динамично маскиране на данни, използвахме IRI Workbench, безплатния графичен интерфейс за FieldShield и друг IRI софтуер, изграден върху Eclipse™. В сценарии за сигурност, съответствие и тестови данни, потребителите на Workbench се свързват със своите източници, извършват откриване и класификация и след това създават и изпълняват статични функции за маскиране на данни.

По-конкретно, те дефинират своите класове данни и критерии за търсене, след което прилагат последователни правила за маскиране за да ги защитят. Това им помага да управляват по-добре своите данни и да запазят референтната цялост на своите източници. И им помага да спазват законите за поверителност на данните и бизнес нуждите.

Workbench също така поддържа оценка на риска от повторно идентифициране, поднабор на база данни, генериране на тестови данни и популация и много други възможности за управление на данни, активирани в платформата IRI Voracity, която включва FieldShield.

Да бъдеш в Eclipse също означава, че Workbench поддържа разработката на Java приложения и по този начин вашите програми, които могат динамично да маскират или демаскират данни, използвайки библиотечни функции, съвместими със статичните функции. Отново API е документиран в FieldShield SDK.

Тази статия предоставя бърз пример за използване на FieldShield в Workbench за статично маскиране на данни на таблица на база данни и след това динамично демаскиране на тези данни в програма на Java. Всичко е конфигурирано в IRI Workbench.

Настройка

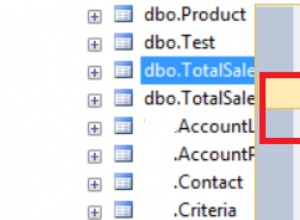

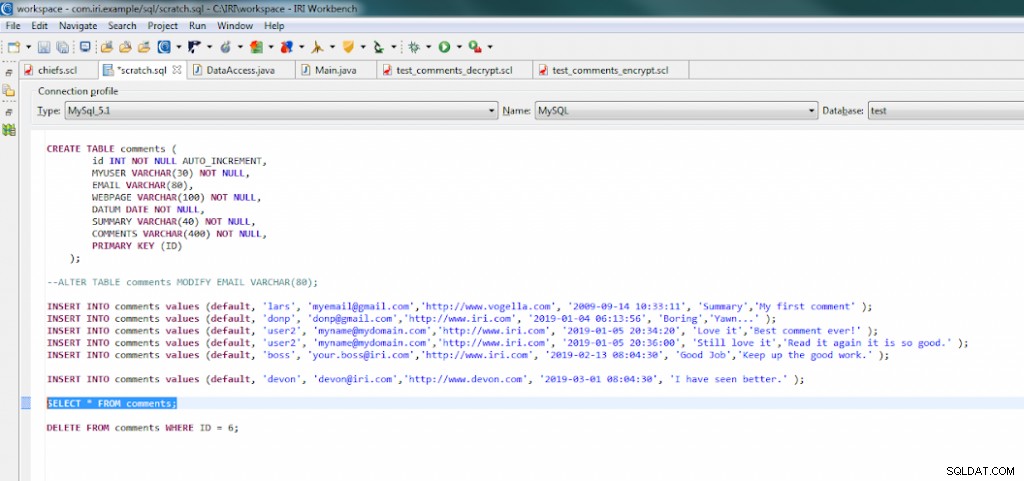

Първо, изградихме и попълнихме примерна таблица в MySQL, използвайки SQL лексиката на приставката за Data Tools Platform (DTP). Дефинирахме колони за:потребителско име, имейл, час и коментари:

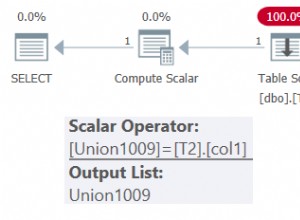

Маскиране на статични данни

Използвахме съветника „Нова задача за маскиране на данни…“ от горното меню на лентата с инструменти в Workbench, за да получим бързо тази таблица и нейните метаданни и да изградим задача за статично маскиране на имейл колоната, използвайки една от функциите за криптиране на AES 256 в FieldShield, enc_aes256. В скрипта FieldShield, създаден от съветника, можем да видим функцията, която да бъде приложена към колоната веднъж, а след това към нови редове в таблицата, когато същото задание се задейства или насрочено за стартиране отново.

След като се стартира, таблицата в базата данни MySQL ще има криптирана колона за имейл.

Маскиране на динамични данни (не)

За да демонстрираме динамично демаскиране на данни или декриптиране в този случай, ние извикахме съответната функция за декриптиране, dec_aes256, в библиотеката на FieldShield API за Java:

Подобни повиквания са възможни от .NET езици. Това основно приложение показва как да се свържете с MySQL таблицата, да потвърдите потребителя и да покажете както статично криптираната стойност на шифрован текст от таблицата, така и динамично дешифрираната оригинална стойност на обикновен текст на имейл в конзолата:

Разбира се, бихте могли също да извършите декриптирането обратно в Workbench по статичен начин с подобна самостоятелна задача FieldShield като тази:

Скриптът по-горе декриптира стойностите на шифрован текст на имейла обратно в оригиналния им отворен текст във всеки ред на базата данни. Резултатът може да бъде самата таблица с източник (за да я възстановите), други цели (да речем, за тестване) или и двете. Скриптове за множество задачи, насочени към маскирането или демаскирането на множество таблици, могат да бъдат създадени автоматично чрез съветниците на FieldShield в Workbench (и запазване на референтната цялост) със или без определени класове данни.

В този случай можете да проверите дали стойностите са декриптирани до оригиналния им вид, като се свържете с вашата MySQL база данни и изберете полетата, които искате да видите, или просто като покажете таблицата в Workbench. Дешифрираният изглед е оригиналната таблица:

Изводът е, че можете да маскирате и демаскирате данните статично или динамично, като използвате IRI FieldShield. Използвайте самостоятелен режим за статични операции и режим на API за динамични. Функциите за маскиране са съвместими и всяко решение е активирано в едно и също стъкло.

- Още функции за премахване/маскиране, плюс много други функции за трансформиране и преформатиране (чрез лиценз IRI CoSort или Voracity), могат да работят срещу тези данни в същия скрипт за задание и вход/изход .