Сигурността е от голямо значение днес. Ето стъпките за активиране на SSL в Oracle Apps R12

Съдържание

Въведение:

- Данните между уеб браузъра и уеб сървъра пътуват некриптирани в приложението R12, така че паролата и друга информация могат да бъдат проследени от снифер. Те могат да получат вашето потребителско име/парола или всякакви поверителни данни. Това става критично, когато имате достъп до Интернет до приложенията на Oracle

- С внедряването на SSL данните пътуват в криптирани форми и само уеб браузърът и уеб сървърът могат да ги декриптират. Внедряването изисква SSL сертификат и конфигурация в средата R12 според конфигурацията

Какво е SSL?

SSL и TLS са криптографският протокол, който гарантира поверителност между комуникиращите приложения и техните потребители в Интернет

Какво представляват SSL сертификатите

SSL използва 2 типа сертификати:

Потребителски сертификати:

Това са сертификати, издадени на сървъри или потребители, за да докажат своята самоличност при обмен на публичен/частен ключ.

Надеждени сертификати:

Това са сертификати, представляващи обекти, на които имате доверие – като сертифициращи органи, които подписват потребителските сертификати, които издават.

Слой със защитени гнезда (SSL)

SSL е технология, която дефинира основните функции на взаимното удостоверяване, криптирането на данните и целостта на данните за сигурни транзакции. Казва се, че обменът на данни между клиента и сървъра при такива сигурни транзакции използва слоя на защитените гнезда (SSL).

Сигурност на транспортния слой (TLS)

Защитата на транспортния слой е криптографски протокол, който гарантира поверителност между комуникиращите приложения и техните потребители в Интернет. Докато SSL се поддържа с всички версии на сървъра за приложения на Oracle, TLS изисква минимум Application Server 10.1.2.0. Oracle Applications Release 12 поддържа използването както на SSL, така и на TLS.

Как работи SSL

- Клиентът изпраща заявка до сървъра, използвайки режим на HTTPS връзка.

- Сървърът представя своя цифров сертификат на клиента. Този сертификат съдържа идентифицираща информация на сървъра като име на сървъра, публичен ключ на организация и сървър и цифров подпис на частния ключ на CA

- Клиентът (уеб браузър) има публичните ключове на целия CA. Той декриптира частния ключ на цифровия сертификат. Тази проверка доказва, че подателят е имал достъп до частния ключ и следователно вероятно е лицето, свързано с публичния ключ. Ако проверката мине добре, сървърът се удостоверява като доверен сървър.

- Клиентът изпраща на сървъра списък с нивата на криптиране или шифри, които може да използва.

- Сървърът получава списъка и избира най-силното ниво на криптиране, което им е общо.

- Клиентът криптира произволно число с публичния ключ на сървъра и изпраща резултата на сървъра (който само сървърът трябва да може да декриптира със своя частен ключ); и двете страни използват произволното число, за да генерират уникален ключ на сесията за последващо криптиране и декриптиране на данни по време на сесията

Така че от стъпките по-горе става ясно, че ще ни трябва цифров сертификат за уеб сървъра и ние използваме портфейла на Oracle в 10.1.3 за съхранение на сертификата

Различна топология на SSL в Oracle Apps R12

Реализацията на ssl ще зависи от топологията на изпълнението на R12. Тук подчертавам всички основни. Това е валидно както за R12.0, така и за R12.1 внедряване.

- Разгръщане на един уеб сървър.

Това е доста просто. Ще ни трябва цифров сертификат за уеб сървъра. Стъпките са прави. Трафикът между уеб браузър и уеб сървър ще бъде криптиран

- Наличието на балансьор на натоварване, който обслужва 2 или повече уеб сървъри, го прави малко сложно

В този случай бихме могли да имаме следните опции

- Криптиране от край до край на трафика

Целият поток на трафика, т.е. от браузър до балансьор на натоварване и от балансьор на натоварване до уеб сървър, е криптиран

Има два начина да го направите

(a) Конфигурация за преминаване :Балансът на натоварване в този случай не декриптира/криптира съобщението. То просто преминава през трафика към уеб сървъра

Важни съображенияКогато конфигурирате Ebusiness Suite с хардуер за балансиране на натоварването, ще видите на много места изискването за настройка на постоянство, базирано на бисквитки. Проблемът, който имаме тук, е, че когато SSL преминаването е на място, постоянството на бисквитките няма да функционира, тъй като бисквитката е криптирана от Ebusiness Suite и балансиращото натоварване няма да може да прочете информацията за бисквитките, необходима за поддържане на устойчивостта. Ето извлечение от F5 документация, която обяснява това по-подробно

Източник:

https://devcentral.f5.com/Tutorials/TechTips/tabid/63/articleType/ArticleView/articleId/262/Persisting-SSL-Connections.aspx

За конфигурации за прехвърляне на SSL опциите за постоянство са силно ограничени:Тъй като LTM не декриптира разговора, само не-SSL-криптираната информация в сесията е достъпна за използване като идентификатор на сесията. Основните части от постоянна некриптирана информация в криптиран SSL поток са IP адресите на източника и местоназначението и самият идентификатор на сесията на SSL, така че само адресът на източника, адресът на местоназначението или устойчивостта на SSL ще работят с конфигурации за преминаване на SSL. Когато се използва постоянство на адреса на източника, това може да създаде ситуация, при която клиентите, които осъществяват достъп до системата от устройство от прокси тип, ще бъдат блокирани на едно и също ниво на приложение, което води до дисбаланс на трафика на нивото на приложението. Така че използването на нещо по-уникално, като SSL sessionid, е за предпочитане.

Препоръчваме да зададете SSL persistence като основен метод за постоянство, след което да зададете Source Address като резервен метод за постоянство, за да залепите нови връзки към същия сървър, дори ако SSL ID на сесията променя сесията в средата на приложението. Също така е най-добра практика след това да конфигурирате нивото на приложението, за да сведете до минимум броя на повторните договаряния на SSL сесия, консултирайте се с подходящите ръководства за администриране на сървъра на приложения за повече информация. Като такава препоръката е да използвате профила за постоянство на SSL, както и Профил на адрес на източника.

Въпреки това, можете просто да стартирате профила на изходния адрес самостоятелно, ако IP адресът на клиента се предава към балансира на натоварването.

Забележка:времето за изчакване на постоянство, присвоено на профила на адреса на източника или SSL профилът трябва да бъде увеличен до препоръчителната стойност на Oracle от 12 часа.

(b) Декриптиране/криптиране :Балансът на натоварването в този случай декриптира трафика на ниво балансиране на натоварването и след това отново го криптира и го изпраща на уеб сървър, който отново го декриптира

2) SSL терминатор:Трафикът между уеб браузъра и балансира на натоварването е само криптиран. Балансът на натоварването действа като SSL терминатор и прекратява SSL на ниво балансиране на натоварването и предава некриптирания трафик към уеб сървъра. Има следните предимства.

Намалени разходи за управление:Трябва да се поддържа само 1 сертификат (на LBR), а не множество сертификати на множество нива на приложенияПодобрение на производителността:Разтоварването на SSL криптиране и декриптиране към балансира на натоварването значително подобрява производителността чрез намаляване на натоварването на процесора. Тъй като на клиентите вече се издават SSL сертификати с ключове от 2048 байта, натоварването на процесора за обработка на SSL на нивото на приложението ще бъде 5 пъти по-високо от използването на наследен 1024 байтов SSL ключ

Стъпките за конфигуриране на всяка топология са дадени по-долу

Единичен уеб сървър за внедряване на SSL в Oracle Apps R12

Стъпка 1

Задайте вашата среда

- Влезте в нивото на приложението като потребител на операционната система, който притежава файловете от нивото на приложението.

- Източник на вашия файл на средата на ниво приложение (APPS

.env), намиращ се в директорията APPL_TOP. - Отидете до $INST_TOP/ora/10.1.3 и източник на файла

.env, за да зададете вашите 10.1.3 ORACLE_HOME променливи.

Забележка:Когато работите с портфейли и сертификати, трябва да използвате изпълними файлове 10.1.3.

Важна забележка

Ако използвате клиенти (JRE 8, някои съвременни браузъри) или Oracle Database 12c, трябва да изпълните следното:

– Надстройте FMW 10.1.3 до 10.1.3.5

– Приложете процесора от октомври 2015 г. (кръпка 21845960).

Стъпка 2

Създайте портфейл

- Отидете до директорията $INST_TOP/certs/Apache.

- Преместете съществуващите файлове на портфейла в резервна директория, в случай че искате да ги използвате отново в бъдеще.

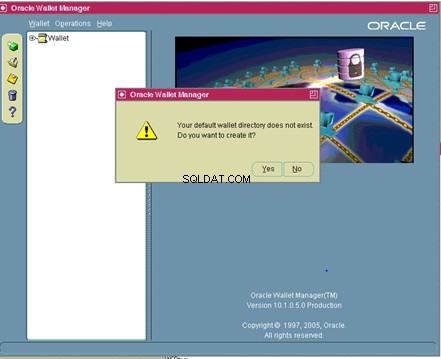

- Отворете мениджъра на Wallet като фонов процес:

$ owm &

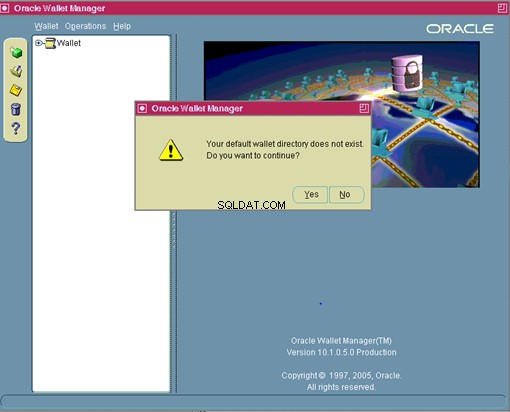

От менюто на Oracle Wallet Manager отидете на Wallet>Нов.

Отговорете НЕ на:Вашият портфейл по подразбиране не съществува. Искате ли да го създадете сега?

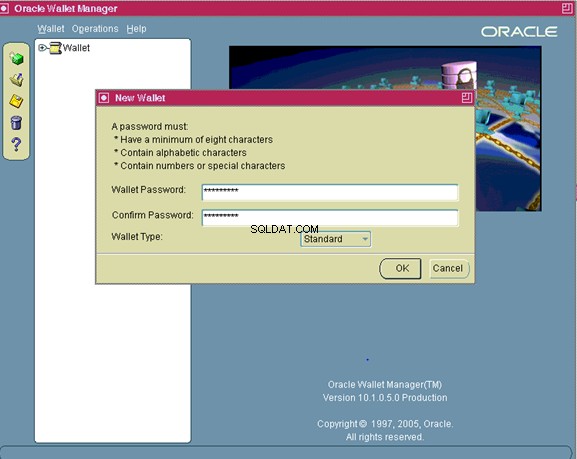

Новият екран на портфейла вече ще ви подкани да въведете парола за вашия портфейл

Въведете паролата и я запомнете

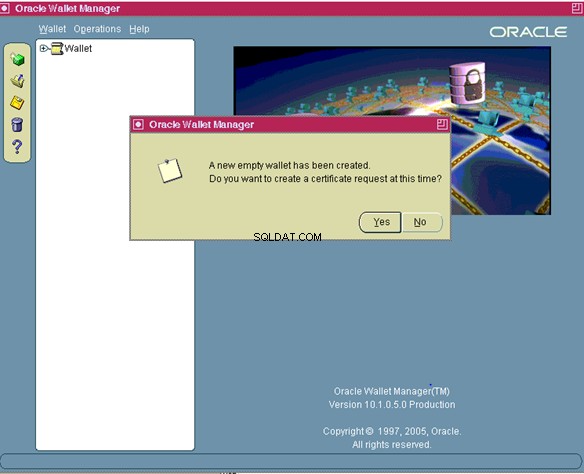

Създаден е нов празен портфейл. Искате ли да създадете заявка за сертификат в момента?

След като щракнете върху „Да“ в екрана за заявка за създаване на сертификат ще се появи

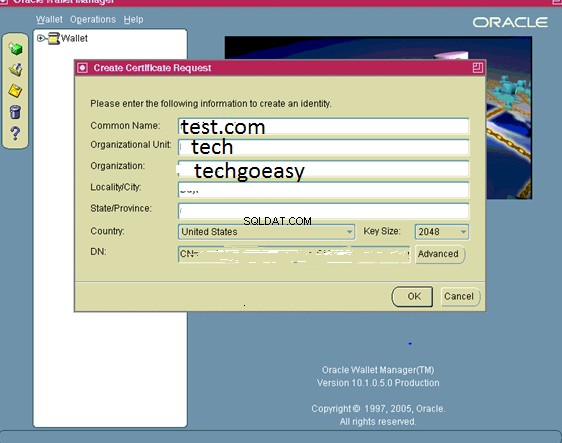

Попълнете подходящите стойности, където:

| Общо име | Това е името на вашия сървър, включително домейна. |

| Организационна единица:(по избор) | Звеното във вашата организация. |

| Организация | Това е името на вашата организация |

| Место/град | Това е вашето населено място или град. |

| Щат/провинция | е пълното име на вашия щат или провинция, не съкращавайте. |

Изберете вашата държава от падащия списък и за размер на ключа изберете минимум 2048. Щракнете върху OK.

Забележка:В зависимост от вашия доставчик на сертификати, те може да не приемат базираната на MD5 заявка за сертификат (CSR), генерирана от Oracle Wallet Manager (OWM). Например, VeriSign вече ще приема само SHA12048 битови CSR или по-високи. В такива случаи ще трябва да конвертирате MD5 CSR в подходящ CSR, базиран на SHA1.

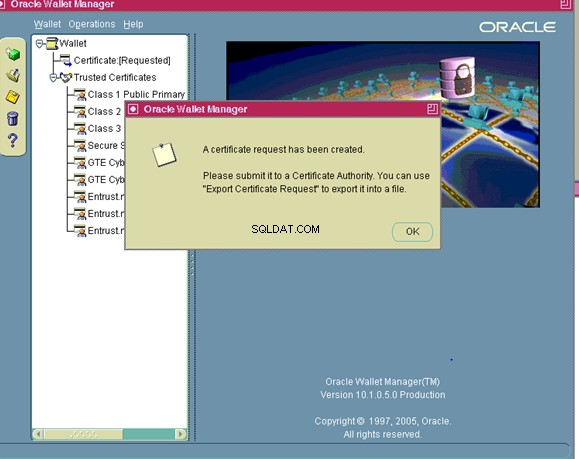

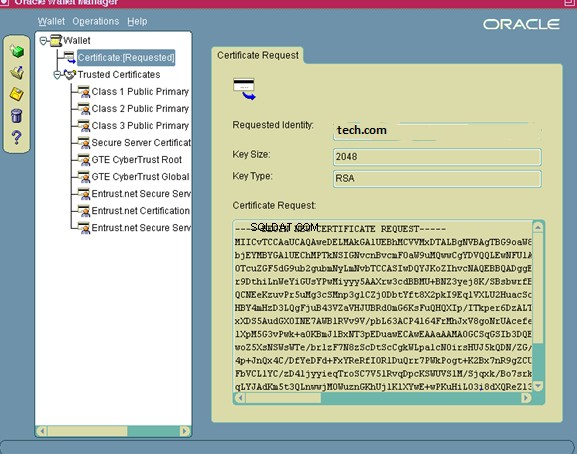

Щракнете върху При поискан сертификат

Ще трябва да експортирате заявката за сертификат, преди да можете да я изпратите на сертифициращ орган.

- Щракнете върху сертификат [Искан], за да го маркирате.

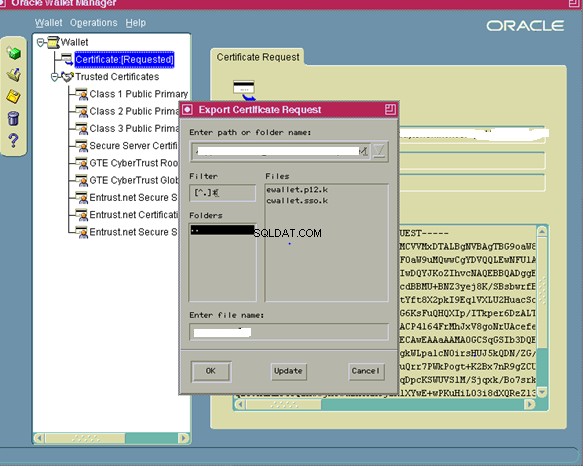

- От менюто щракнете върху Операции>

Заявка за сертификат за експорт

- Запазете файла като server.csr

- От менюто щракнете върху Портфейл и след това щракнете върху Запазване.

- На екрана за избор на директория променете указателя към вашата напълно квалифицирана директория на портфейла.

- Щракнете върху OK.

- От менюто щракнете върху Портфейл и поставете отметка в квадратчето Автоматично влизане.

Не забравяйте да направите тази парола нещо, което ще запомните. Ще трябва да използвате паролата всеки път, когато отваряте портфейла с Oracle Wallet Manager или извършвате операции с портфейла с помощта на интерфейса на командния ред. С активирани процеси за автоматично влизане, изпратени от потребителя на ОС, който е създал портфейла, няма да е необходимо да предоставя паролата за достъп до портфейла.

- Излезте от Wallet Manager.

Директорията на портфейла вече ще съдържа следните файлове:

cwallet.sso

ewallet.p12

server.csr

Вече можете да изпратите server.csr на вашия сертифициращ орган, за да поискате сертификат за сървър

Стъпка 5

Импортирайте вашия сървърен сертификат в портфейла

След като получите вашия сървърен сертификат от вашия сертифициращ орган, ще трябва да го импортирате в портфейла си. Копирайте сертификата в tech.crt в директорията на портфейла на вашия сървър по един от следните методи:

- ftp сертификата (в двоичен режим)

- копирайте и поставете съдържанието в server.crt

Следвайте тези стъпки, за да импортирате tech.crt в портфейла си:

- Отворете Wallet Manager като фонов процес:

$ owm &

- От менюто щракнете върху Wallet и след това върху Open.

- Отговорете да, когато бъдете подканени:

Вашият портфейл по подразбиране не съществува.

Искате ли да продължите?

- На екрана за избор на директория променете директорията към вашата напълно квалифицирана директория на портфейла и

щракнете върху OK

- Въведете паролата си за портфейла и щракнете върху OK.

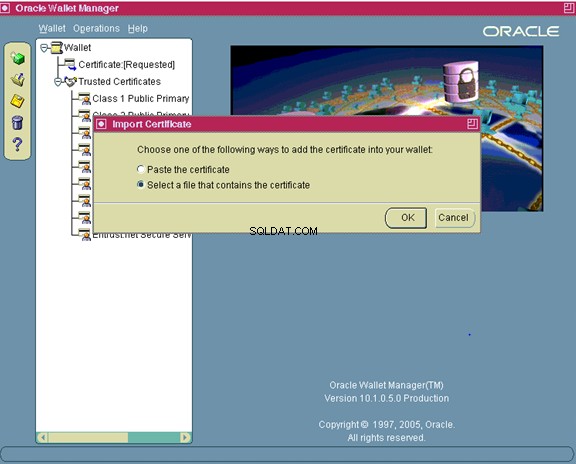

- От менюто на Oracle Wallet Manager отидете до Операции Импортиране

Потребителски сертификат.

Сертификатите на сървъра са вид потребителски сертификат. Тъй като сертифициращият орган е издал сертификат за сървъра, поставяйки неговото отличително име (DN) в полето Тема, сървърът е собственикът на сертификата, следователно „потребител“ за този потребителски сертификат.

- Щракнете върху OK.

- Щракнете двукратно върху server.crt, за да го импортирате.

- Запазете портфейла:

- В менюто на Oracle Wallet Manager щракнете върху Wallet.

- Проверете дали квадратчето за автоматично влизане е отметнато.

- Щракнете върху Запазване

Забележка:Ако всички доверени сертификати, които съставляват веригата от server.crt, не присъстват в портфейла, добавянето на сертификата няма да бъде успешно. Когато портфейлът беше създаден, сертификатите за най-често срещаните CA (като VeriSign, GTE и Entrust) бяха включени автоматично. Свържете се с вашия сертифициращ орган, ако трябва да добавите техния сертификат, и запазете предоставения файл като ca.crt в директорията на портфейла във формат base64. Друга възможност е да следвате инструкциите, дадени по-долу, за да създадете ca.crt от вашия сървърен сертификат (server.crt). Ако вашият сертифициращ орган е предоставил междинен сертификат (за да завърши веригата), след това запишете предоставения файл като intca.crt във формат Base64, той ще трябва да бъде импортиран в Oracle Wallet Manager, преди да импортирате server.crt. Сертификатите, които се състоят от няколко части (като тип P7B), също ще попаднат в тази категория

Създаване на сертификат на вашия сертифициращ орган

За да създадете ca.crt

- Копирайте tech.crt на вашия компютър (ако е необходимо), като използвате един от следните методи:

ftp (в двоичен режим) tech.crt на вашия компютър копирайте съдържанието на server.crt и поставете в бележника на компютъра. Запазете файла като server.crt

- Щракнете двукратно върху server.crt, за да го отворите с разширението Cyrpto Shell.

- В раздела Път на сертифициране щракнете върху първия (горния) ред и след това Преглед на сертификата.

- В раздела Подробности щракнете върху Копиране във файл, това ще стартира съветника за експортиране.

- Щракнете върху Напред, за да продължите.

- Изберете Base64 кодиран X.509 (.CER) и щракнете върху следващия.

- Щракнете върху Преглед и се придвижете до директорията по ваш избор.

- Въведете ca.crt като име и щракнете върху OK, за да експортирате сертификата.

- Затворете съветника.

- Копирайте ca.crt обратно в директорията на портфейла си (ако е необходимо), като използвате един от следните методи:

ftp (в двоичен режим) ca.crt в директорията на портфейла на ниво приложение копирайте съдържанието на ca.crt и поставете в нов файл в директорията на портфейла на ниво приложение с помощта на текстов редактор. Запазете файла като ca.crt

Ако има междинен сертификат, тогава го експортирайте, като използвате същата техника

Подробни стъпки за импортиране на сертификат с екранни снимки

owm &

След това щракнете върху портфейл -> отваряне

Щракнете върху да

Въведете пълния път до директорията на портфейла

Въведете паролата за портфейла

Сега операции :Импортиране на потребителски сертификат

Като алтернатива можете да добавите сертификата и чрез командата orapki

orapki портфейл добавя \

-портфейл . \

-доверен_сертификат \

-cert ca.crt \

-pwd

orapki портфейл добавя \

-портфейл . \

-доверен_сертификат \

-cert int.crt \

-pwd

orapki wallet add \

-wallet .\

-user_cert \

-cert tech.crt \

-pwd

Важна стъпка

Ако трябва да импортирате CA сертификата, ще трябва също да добавите съдържанието на файла ca.crt към файла b64InternetCertificate.txt, намиращ се в директорията 10.1.2 ORACLE_HOME/sysman/config:

$ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Ако ви е предоставен и междинен сертификат (intca.crt), тогава ще трябва да го добавите и към b64InternetCertificate.txt:

$ cat intca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate .txt

Стъпка 6

Променете OPMN портфейла

- Отидете до директорията $INST_TOP/certs/opmn.

- Създайте нова директория с име BAK.

- Преместете файловете ewallet.p12 и cwallet.sso в току-що създадената директория BAK.

- Копирайте файловете ewallet.p12 и cwallet.sso от директорията $INST_TOP/certs/Apache в директорията $INST_TOP/certs/opmn.

Стъпка 7

Актуализирайте файла JDK Cacerts

Oracle Web Services изисква сертификатът на сертифициращия орган, който е издал сертификата на вашия сървър (ca.crt от предишната стъпка), да присъства във файла JDK cacerts. В допълнение, някои функции на XML Publisher и BI Publisher изискват наличието на сървърен сертификат (server.crt от предишната стъпка).

Следвайте тези стъпки, за да сте сигурни, че тези изисквания са изпълнени:

- Отидете до директорията $OA_JRE_TOP/lib/security.

- Архивирайте съществуващия файл cacerts.

- Копирайте вашите ca.crt и server.crt файлове в тази директория и издайте следната команда, за да сте сигурни, че cacerts има разрешения за запис:

$ chmod u+w cacerts

Стъпка 8

Актуализирайте контекстния файл

Използвайте E-Business Suite – Oracle Applications Manager (OAM) Context Editor, за да промените свързаните с SSL променливи, както е показано в тази таблица:

| Променливи, свързани със SSL в контекстния файл | ||

| Променлива | Не-SSL стойност | SSL стойност |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | същото като s_webport | същото като s_webssl_port |

| s_webssl_port | не е приложимо | по подразбиране е 4443 |

| s_https_listen_parameter | не е приложимо | същото като s_webssl_port |

| s_login_page | url, изграден с http протокол и s_webport | URL адрес, създаден с https протокол и s_webssl_port |

| s_external_url | url, изграден с http протокол и s_webport | URL адрес, създаден с https протокол и s_webssl_port |

Стъпка 9 – Стартирайте Autoconfig

Autoconfig може да се стартира с помощта на скрипта adautocfg.sh в директорията $ADMIN_SCRIPTS_HOME на ниво приложение.

Сродни статии

Автоматично конфигуриране

Стъпки за стартиране на Autoconfig на приложение R12, включително база данни и ниво на приложение

местоположение на шаблони за автоматично конфигуриране на приложения на oracle и как да персонализирате шаблона за файлове за автоматично конфигуриране

Стъпка 10 – Рестартирайте услугите на ниво приложение

Използвайте скрипта adapcctl.sh в директорията $ADMIN_SCRIPTS_HOME, за да спрете и рестартирате услугите на Application Tier Apache.

Стъпки, които да се използват, когато се използва SSL терминатор с Oracle apps R12

Няма нужда от създаване и инсталиране на сертификат на уеб сървъра. Сертификатът ще бъде инсталиран в SSL терминатора. В този случай просто трябва да зададем параметъра на контекстния файл, даден по-долу

| Промени при използване на SSL ускорител | ||

| Променлива | Не-SSL стойност | SSL стойност |

| s_url_protocol | http | http |

| s_local_url_protocol | http | http |

| s_webentryurlprotocol | http | https |

| s_active_webport | същото като s_webport | стойност на порта за външен интерфейс на SSL Accelerator |

| s_webentryhost | същото като s_webhost | Име на хост на SSL Accelerator |

| s_webentrydomain | същото като s_domainname | Име на домейн на SSL Accelerator |

| s_enable_sslterminator | # | премахнете „#“, за да използвате ssl_terminator.conf в обкръжения, прекратени с ssl |

| s_login_page | url, изграден с http протокол и s_webport | url, изграден с https протокол, s_webentryhost, s_webentrydomain, s_active_webport |

| s_external_url | url, изграден с http протокол и s_webport | url, изграден с https протокол, s_webentryhost, s_webentrydomain, s_active_webport |

Изпълнете Autoconfig

Autoconfig може да се стартира с помощта на скрипта adautocfg.sh в директорията $ADMIN_SCRIPTS_HOME на ниво приложение.

Рестартирайте услугите на ниво приложение

Използвайте скрипта adapcctl.sh в директорията $ADMIN_SCRIPTS_HOME, за да спрете и рестартирате услугите на Application Tier Apache.

Стъпки за криптиране от край до край с конфигурация за преминаване през Load Balancer

1) Всички стъпки, дадени за един уеб сървър, трябва да бъдат изпълнени.

2) Сертификатът трябва да бъде създаден с име на балансиращото натоварване

3) Можем да изпълним стъпките на сертификата на един възел и след това да копираме всички стъпки в другите възли

Промени в контекстната стойност

| Променливи, свързани със SSL в контекстния файл | ||

| Променлива | Не-SSL стойност | SSL стойност |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | същото като s_webport | същото като s_webssl_port |

| s_webssl_port | не е приложимо | по подразбиране е 4443 |

| s_https_listen_parameter | не е приложимо | същото като s_webssl_port |

| s_login_page | url, изграден с http протокол и s_webport | URL адрес, създаден с https протокол и s_webssl_port |

| s_external_url | url, изграден с http протокол и s_webport | URL адрес, създаден с https протокол и s_webssl_port |

Изпълнете Autoconfig

Autoconfig може да се стартира с помощта на скрипта adautocfg.sh в директорията $ADMIN_SCRIPTS_HOME на ниво приложение.

Рестартирайте услугите на ниво приложение

Използвайте скрипта adapcctl.sh в директорията $ADMIN_SCRIPTS_HOME, за да спрете и рестартирате услугите на Application Tier Apache.

Изисква се настройка на базата данни

Продуктите на Oracle като Oracle Configurator, Order Management, iStore, Order Capture, Quoting, iPayment, iStore и Pricing имат достъп до данни през интернет в режим на връзка HTTP или HTTPS. Внедряването на SSL за Oracle Database Server (който действа като клиент, изпращащ заявки до уеб сървъра) използва Oracle Wallet Manager за настройка на портфейл на Oracle.

Забележка:Това е задължително изискване за страниците на Oracle iStore, когато уеб ниво също е активирано SSL.

За да активирате HTTPS клиентска заявка от базата данни чрез UTL_HTTP, трябва да установите хранилище за доверие във формат на портфейла. Не се нуждаете от сървърен сертификат за този портфейл. Трябва само да импортирате сертификата на root CA за главните CA, които са котва за доверие за сайтовете, към които се нуждаете UTL_HTTP, за да се свържете.

1) След като зададете средата си за ниво база данни, отидете до директорията $ORACLE_HOME/appsutil.2) Създайте нова директория на портфейла с име:wallet

3) Придвижете се до новосъздадената директория на портфейла.

4) Отворете Wallet Manager като фонов процес:

owm &

5)В менюто на Oracle Wallet Manager отидете на Wallet -> New.

Отговорете НЕ на:Вашият портфейл по подразбиране не съществува. Искате ли да го създадете сега?

Екранът на новия портфейл вече ще ви подкани да въведете парола за вашия портфейл.

Щракнете върху НЕ при подкана:

Създаден е нов празен портфейл. Искате ли да създадете заявка за сертификат в момента?6) Ако трябва да импортирате ca.crt:

От менюто на Oracle Wallet Manager отидете на Операции -> Импортиране на доверен сертификат.

Щракнете върху OK.

Щракнете двукратно върху ca.crt, за да го импортирате.7) Запазете портфейла:

В менюто на Oracle Wallet Manager щракнете върху Wallet.

Проверете дали квадратчето за автоматично влизане е отметнато.

Щракнете върху Save .

За да тествате дали портфейлът е правилно настроен и достъпен, влезте в SQLPLUS като потребител на приложението и изпълнете следното:SQL>изберете utl_http.request('[адрес за достъп]', '[прокси адрес]' , 'file:[пълен път до директория на портфейла]', null) от dual;

където:

„[адрес за достъп]“ =URL адресът на вашия портал за бързо инсталиране на E-Business Suite.

„[прокси адрес]“ =URL адресът на вашия прокси сървър или NULL, ако не използвате прокси сървър.

‘file:[пълен път към директорията на портфейла]’ =местоположението на вашата директория на портфейла (не посочвайте действителните файлове на портфейла).

Последният параметър е паролата за портфейла, която по подразбиране е нула.

Сродни връзки

Активиране на SSL или TLS в Oracle E-Business Suite, версия 12 (Doc ID 2143099.1)

Как да намерите компоненти R12 Версия

40 Въпрос за Adpatch, който всеки DBA трябва да знае

команда awk

Команда на Keytool